Lord of Cyber War

Dans DSI du 9 janvier 2026, Stéphane Taillat analyse le retour du hack back américain et convoque la grille d'Arnaud Orain sur le « capitalisme de la finitude ». Son travail documente un phénomène que cette série d'articles permet de replacer dans un cadre plus large : l'effondrement du modèle défensif occidental, le repositionnement stratégique américain, et ce que le projet de légalisation des « corsaires numériques » révèle de la confrontation avec la Chine.

La dernière lettre de marque américaine remonte à 1812. C'était la guerre contre les Britanniques. Deux siècles plus tard, le Congrès envisage de ressusciter l'instrument. Pour lutter contre des « scam farms » en Asie du Sud-Est.

L'explication officielle ne tient pas. Quelque chose d'autre se prépare.

L'anomalie

Le 15 août 2025, David Schweikert, représentant républicain de l'Arizona, dépose le Scam Farms Marque and Reprisal Authorization Act. Le texte autorise le président à émettre des lettres de marque, ces commissions qui transformaient jadis des navires marchands en corsaires légaux. Version moderne : des « cyber operators » privés mandatés pour attaquer des organisations criminelles étrangères. Schweikert parle d'opérateurs « sous licence », pas n'importe quel hacker freelance. Mais le texte reste vague sur les critères d'éligibilité et le processus de certification.

Le projet n'est pas voté. Certains analystes le qualifient de « messaging bill », un texte qui envoie un signal politique plus qu'il n'ambitionne de devenir loi. Mais le signal, justement, mérite attention.

Le récit est simple. Les Américains ont perdu 16,6 milliards de dollars en cybercrime l'an dernier. Les seniors sont ciblés. Les outils judiciaires classiques échouent face à des criminels basés à l'étranger. Solution : autoriser des acteurs privés à riposter, récupérer les actifs volés, démanteler les réseaux.

Ce récit pose problème.

Pourquoi ressusciter un mécanisme abandonné depuis deux siècles ? Pourquoi maintenant ? Et surtout : pourquoi confier ce projet à un économiste du Blockchain Caucus plutôt qu'à un membre des commissions défense ou renseignement ?

La fausse piste

Schweikert n'est pas un spécialiste de sécurité nationale. C'est un financier. Président du Joint Economic Committee, co-président du Blockchain Caucus, background en immobilier et finance. Son angle sur le hack back est économique : les corsaires comme entrepreneurs, la récupération d'actifs crypto comme modèle de rentabilité.

Le timing mérite aussi attention. Schweikert a annoncé sa candidature au poste de gouverneur de l'Arizona deux mois après avoir déposé ce texte. « Tough on cybercrime » joue bien en campagne.

Mais ces éléments n'expliquent pas le soutien de l'administration Trump. La même administration qui a coupé 30% du budget de la CISA. Qui a retiré les États-Unis du GFCE, de la Freedom Online Coalition, du Hybrid CoE en janvier. Qui laisse le NVD accumuler 20 000 CVE en attente.

Washington démantèle son infrastructure défensive et envisage de légaliser l'offensive privée en parallèle. La coïncidence mérite examen.

La réponse est dans ce que le projet Schweikert ne mentionne pas.

Les indices

Pendant que Washington débat des « scam farms », les agences fédérales documentent autre chose.

Volt Typhoon. Microsoft et les agences Five Eyes ont identifié cette campagne chinoise en 2023. Cibles : les infrastructures critiques des États-Unis et de leurs alliés. Réseaux électriques, télécoms, traitement des eaux. Méthode : « living off the land », c'est-à-dire utiliser les outils légitimes déjà présents sur les systèmes pour éviter la détection. Résultat : des accès dormants, maintenus sur la durée, sans exfiltration massive ni destruction.

Salt Typhoon. Révélé fin 2024. Pénétration des opérateurs télécoms, dont AT&T et Verizon aux États-Unis. Plus de 200 cibles dans 80 pays selon le FBI. Accès aux métadonnées de communication, potentiellement aux contenus.

Ces opérations ne ressemblent pas au cybercrime classique. Pas de ransomware, pas de revente de données, pas de monétisation visible. La Chine accumule des accès. Elle ne les utilise pas. Elle les stocke.

Pour quoi faire ? La réponse probable : Taiwan, mer de Chine Sud, ou toute crise future où ces accès dormants deviendraient des leviers de disruption. Couper l'électricité de la côte Ouest pendant un débarquement amphibie. Aveugler les communications militaires. Créer le chaos civil pour ralentir la mobilisation.

C'est du prépositionnement stratégique. Face à cette posture, la préoccupation américaine est légitime. La question n'est pas de savoir si une réponse est justifiée, mais laquelle.

Washington a deux options.

Option 1 : renforcer la défense. Coûteux. Lent. Et contradictoire avec les coupes budgétaires en cours. La CISA fonctionnait à 35% de ses effectifs pendant le shutdown de l'automne.

Option 2 : préparer une riposte offensive externalisée. Avec deniability. Avec scalabilité. Avec des acteurs privés qu'on peut désavouer si nécessaire.

Le hack back.

Ce que ça révèle

Je formule l'hypothèse suivante : le Scam Farms Act n'est pas une réponse au cybercrime. Les « scam farms » sont le prétexte. La vraie cible est l'écosystème cyber chinois, où réseaux criminels et opérations étatiques partagent souvent les mêmes infrastructures.

Si cette lecture est correcte, le brouillard que le hack back génère n'est pas qu'un effet secondaire. C'est potentiellement une fonctionnalité.

Aujourd'hui, le paysage offensif reste relativement lisible. On distingue les acteurs étatiques (NSA, FSB, MSS) des groupes criminels (LockBit, BlackCat). L'attribution est difficile mais les catégories tiennent.

Demain, avec des milliers de corsaires mandatés, tout se brouille. Chaque opérateur privé développe ses propres outils, ses propres signatures. Comment distinguer un corsaire légitimement mandaté d'une opération étatique utilisant un corsaire comme couverture ? D'un corsaire qui dépasse son mandat ? D'un criminel qui se fait passer pour un corsaire ?

L'adversaire ne sait plus qui l'attaque. La riposte devient hasardeuse.

Washington peut alors tester des lignes rouges sans engagement formel. « Ce n'était pas nous, c'était un corsaire qui a dérapé. » Si la Chine réagit fortement, on désavoue. Si elle ne réagit pas, le précédent est établi.

Clausewitz distinguait le brouillard subi, l'incertitude inhérente au combat, du brouillard créé, la confusion délibérément générée pour aveugler l'adversaire. Le hack back privatisé relève du second.

L'image qui s'impose est celle de la claymore, la mine directionnelle qui projette des éclats dans un cône sans discrimination fine. On ne vise pas une cible précise. On sature l'espace de manœuvre. On prépare le terrain.

Les scénarios

Si le brouillard est une préparation, que prépare-t-il ?

Taiwan. En cas de crise dans le détroit, les infrastructures chinoises devront être ciblées massivement et rapidement. Le Cyber Command a ses capacités propres, mais elles sont dimensionnées pour des opérations chirurgicales.

Des corsaires pré-entraînés, avec des accès développés pendant des années sur des cibles « criminelles » liées à la Chine, deviennent une force de réserve. Le cybercrime chinois et les opérations étatiques partagent souvent les mêmes serveurs. Cibler l'un permet de frapper l'autre.

Guerre d'usure. Plutôt qu'une confrontation directe, harcèlement permanent de l'écosystème cyber chinois. Perturbation des réseaux, dégradation continue des capacités, imposition de coûts sans escalade formelle. Une guerre de course numérique, comme les guerres de course maritimes du XVIIe.

Test de lignes rouges. Les corsaires ciblent des « scam farms » en Asie du Sud-Est dont certaines ont des liens documentés avec le Ministry of State Security. L'escalade est « accidentelle ». Chaque test qui passe sans réponse repousse la limite un peu plus loin.

Ces scénarios peuvent se combiner.

Ce que ces faits suggèrent : Washington ne se prépare pas à défendre le cyberespace. Il se prépare à l'utiliser comme terrain d'affrontement.

La grille Orain

L'historien et économiste Arnaud Orain propose une lecture qui éclaire ce repositionnement. Taillat la convoque dans son article.

Orain distingue deux régimes du capitalisme. Le capitalisme libéral : horizon infini, croissance continue, jeu à somme positive. Tout le monde peut s'enrichir si on respecte les règles de la concurrence.

Le capitalisme de la finitude : monde perçu comme borné, limité, à somme nulle. Ce que l'un gagne, l'autre le perd. La concurrence cède la place à la coercition. Les espaces communs sont privatisés et militarisés.

Orain identifie trois périodes où ce capitalisme de la finitude domine. XVIe-XVIIIe siècles : mercantilisme, compagnies des Indes, guerres de course. 1880-1945 : impérialismes coloniaux. Et depuis 2010.

Sa description de la période actuelle : « privatisation et militarisation des mers, appropriation des espaces physiques et cybers par de gigantesques compagnies privées aux prérogatives souveraines ».

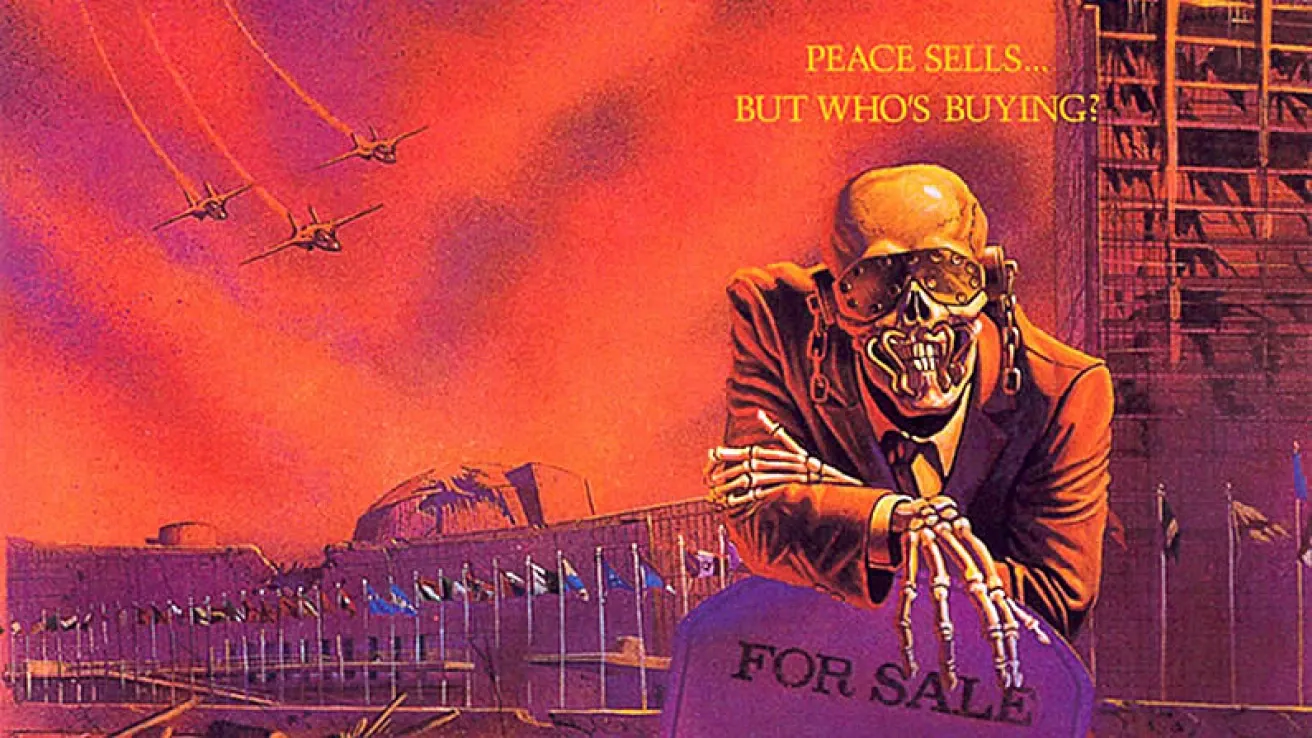

Les corsaires de Schweikert sont les héritiers des compagnies à charte du XVIIe.

Mandat souverain : la lettre de marque présidentielle. Capacités de coercition extraterritoriale : le texte mentionne explicitement les opérations « outside the geographical borders of the United States ». Modèle économique rentier : la confiscation des actifs crypto finance l'opération.

Le profil Schweikert, économiste du Blockchain Caucus, prend alors son sens. Le hack back est pensé comme solution de marché. La défense est un coût. L'offense est un business model.

Les États qui achetaient des vulnérabilités sur le marché noir pour maintenir leur avantage offensif deviennent les États qui mandatent des corsaires pour externaliser leurs opérations. La boucle se ferme.

Le cyberespace n'est plus l'espace infini de l'utopie libertarienne des années 1990. Il est perçu comme fini, contesté, à confisquer.

L'Europe dans l'équation

L'Europe a une doctrine claire : opposition au hack back privé, monopole étatique de la riposte. Cette position n'a pas changé.

Les implications du repositionnement américain méritent cependant examen. La menace chinoise existait avant. Ce qui change, c'est la réponse américaine. C'est elle qui redéfinit l'équation européenne.

L'Europe est prise entre deux systèmes offensifs en expansion, américain et chinois, sans capacité propre. Les opérations Volt Typhoon et Salt Typhoon ciblent les Five Eyes et au-delà, plus de 80 pays selon les advisories conjointes. Les alertes sont partagées, mais le renseignement détaillé circule en cercles restreints. Si le projet Schweikert aboutit, les corsaires américains cibleraient des réseaux qui transitent par le continent.

Le KEV, ce catalogue des vulnérabilités activement exploitées maintenu par la CISA, devient le principal canal de partage après la fermeture des forums multilatéraux. C'est un flux minimal : vulnérabilités avec CVE, confirmées par les capteurs américains, partagées en version déclassifiée. Le renseignement riche sur les menaces chinoises circule probablement entre agences fédérales US en TLP:AMBER. L'Europe n'y a pas accès.

Le cadre européen interdit le hack back aux acteurs privés. Les entreprises européennes ne peuvent pas riposter. Si le projet aboutit, les corsaires américains pourraient opérer sur des infrastructures hébergées en Europe. Un corsaire US qui cible un serveur compromis chez OVH ou Deutsche Telekom, quel statut juridique ? L'extraterritorialité des lettres de marque numériques n'a pas de précédent.

Si les corsaires américains testaient des lignes rouges avec la Chine, certains tests passeraient par des infrastructures européennes. Les dommages collatéraux d'une opération contre une cible chinoise utilisant un hébergeur européen seraient-ils un incident diplomatique ou un coût acceptable ?

Ce que je ne sais pas

Si l'administration Trump a une stratégie cohérente ou si ces évolutions sont le produit d'opportunités politiques et de dynamiques bureaucratiques. Les deux lectures restent compatibles avec les faits.

Si le projet Schweikert aboutira ou restera un « messaging bill ». Si d'autres projets similaires suivront.

Si l'Europe analysera les implications extraterritoriales avant qu'un incident ne force la question.

Le constat

Le projet de hack back américain n'est pas une réponse au cybercrime. C'est un symptôme de la recomposition stratégique face à la Chine.

Le brouillard qu'il générerait est une arme. Il préparerait le terrain en multipliant les acteurs, en diluant l'attribution, en normalisant l'offensif.

Les corsaires numériques sont la résurgence d'un modèle ancien. Compagnies à charte, lettres de marque, privatisation des espaces communs. Le capitalisme de la finitude appliqué au cyberespace.

L'antifragilité, concevoir des architectures qui ne dépendent ni du canal américain ni de la protection d'un Empire, reste une piste. Mais elle suppose de regarder ce qui se prépare.

La dernière lettre de marque américaine remontait à 1812. Deux siècles plus tard, Washington envisage de ressortir l'instrument. Les faits sont posés. Le brouillard s'épaissit.

Cet article s'inscrit dans une série d'analyses sur les failles structurelles de la cybersécurité occidentale :

- Article 1 : La vulnérabilité de la gestion des vulnérabilités

- Article 2 : La dépendance européenne aux standards américains

- Article 3 : Les États, architectes cachés du marché noir des vulnérabilités

- Article 4 : L'IA ou l'effondrement du modèle défensif occidental

- Article 5 : Desert Power — survivre sans l'Empire

- Article 6 : I Am Altering the Deal

- Article 7 : Le dernier canal

Références

¹ Schweikert, D. (2025). "Schweikert Introduces Cybercrime Marque and Reprisal Authorization Act to Combat Foreign Scam Syndicates", 20 août 2025 https://schweikert.house.gov/2025/08/20/schweikert-introduces-cybercrime-marque-and-reprisal-authorization-act-to-combat-foreign-scam-syndicates/

² The Register, "Bill would give hackers letters of marque against US enemies", 21 août 2025 https://www.theregister.com/2025/08/21/congressman_proposes_bringing_back_letters/

³ The Digital Chamber, "TDC Supports the Proposed Cybercrime Marque and Reprisal Authorization Act of 2025", 25 août 2025 https://digitalchamber.org/the-digital-chamber-supports-the-proposed-cybercrime-marque-and-reprisal-authorization-act-of-2025-h-r-4988/

⁴ Microsoft Security, "Volt Typhoon targets US critical infrastructure with living-off-the-land techniques", mai 2023 ; CISA Advisory AA24-038A, février 2024

⁵ Reuters, "Chinese hackers breached US telecom firms including AT&T, Verizon", octobre 2024

⁶ Orain, A. (2025). Le monde confisqué. Essai sur le capitalisme de la finitude (XVIe-XXIe siècle). Paris : Flammarion.

⁷ Taillat, S. (2026). « Penser le cyber. Hack back », DSI, 9 janvier 2026 https://www.areion24.news/2026/01/09/penser-le-cyber-hack-back/