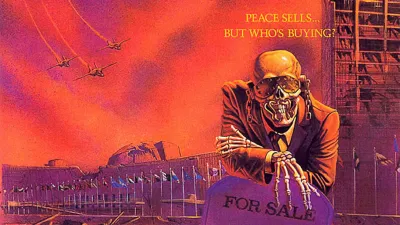

Les États, architectes cachés du marché noir des vulnérabilités : quand la défense nationale alimente l'insécurité globale

Introduction : le paradoxe fondamental

Dans l'ombre des discours officiels sur la cyberdéfense, se cache une réalité troublante : les États, qui se présentent comme les garants de notre sécurité numérique, sont simultanément les principaux financeurs du marché noir des vulnérabilités. Cette contradiction fondamentale structure l'écosystème de la cybersécurité mondiale, créant une insécurité systémique au nom de la sécurité nationale.

1. L'économie cachée des zero-days : les États comme acteurs majeurs

Les chiffres qui révèlent l'hypocrisie

Les budgets dédiés aux acquisitions de zero-days par les agences gouvernementales atteignent des sommets :

- NSA/CIA : 25-50 millions de dollars annuels

- Services chinois : 30-50 millions de dollars annuels

- Services russes : 10-20 millions de dollars annuels

- DGSE (France) : 5-10 millions d'euros annuels

- BND (Allemagne) : 4,5 millions d'euros annuels (programmés jusqu'en 2020)

- Budget combiné européen : 30-50 millions d'euros annuels

L'évolution des prix sur le marché révèle une inflation spectaculaire alimentée par la demande étatique :

- 2015 : Zerodium offrait jusqu'à 1,5 million de dollars pour un exploit iOS

- 2019 : Les prix atteignent 2,5 millions de dollars pour Android

- 2024 : Crowdfense propose 5-7 millions de dollars pour iOS, 3-5 millions pour WhatsApp/iMessage

- 2025 : Zerodium suspend ses opérations, symptôme d'un marché en surchauffe

Ces investissements massifs ont créé un écosystème où les programmes de bug bounty privés (plafonnant généralement à 100 000 dollars) sont structurellement non compétitifs face aux budgets étatiques.

La mécanique perverse du marché

Cette dynamique crée un cercle vicieux :

- Les États achètent des vulnérabilités pour leurs capacités offensives

- Ces achats établissent des prix élevés qui attirent les chercheurs

- Les vulnérabilités restent non divulguées, maintenant l'insécurité globale

- Les criminels profitent de ce marché structuré pour acquérir leurs propres armes

- Les citoyens et entreprises restent vulnérables plus longtemps

Cette tendance s'est encore accentuée récemment, comme l'illustre la réorientation des ressources gouvernementales américaines. En 2025, tandis que l'administration Trump a considérablement réduit le budget de la CISA (Cybersecurity and Infrastructure Security Agency) – l'agence responsable de la protection des infrastructures critiques – elle a simultanément renforcé les capacités offensives du pays. Cette décision budgétaire témoigne d'un choix stratégique clair : privilégier l'attaque sur la défense, alimentant davantage ce cercle vicieux.

2. Le "shadow inventory" : l'angle mort systémique

La face cachée de l'iceberg

Si les 0,6% de vulnérabilités zero-day causent 80% des dommages dans les cyberattaques sophistiquées, et que le marché noir échange 200-300 zero-days majeurs par an, les experts estiment qu'il existe un "stock caché" de 3000 à 5000 vulnérabilités critiques non divulguées.

Ce "shadow inventory" s'est considérablement développé avec l'émergence de l'écosystème israélien. Des entreprises comme NSO Group (Pegasus), Candiru ou Paragon, toutes issues de la fameuse Unit 8200, ont industrialisé le développement d'exploits sophistiqués destinés exclusivement aux gouvernements. Leurs arsenaux, soumis à l'approbation du ministère de la Défense israélien, représentent des milliers de vulnérabilités maintenues secrètes.

Ce "shadow inventory" représente :

- Des vulnérabilités stockées par les agences de renseignement occidentales

- Les arsenaux des entreprises israéliennes (NSO, Candiru, Paragon)

- Des failles connues des courtiers privés mais non vendues

- Des exploits en circulation sur le marché noir

- Des backdoors intentionnelles maintenues secrètes

L'acquisition récente de Paragon par AE Industrial Partners (500-900 millions de dollars en décembre 2024) illustre la consolidation de ce marché sous contrôle américain, après l'échec de la tentative d'acquisition de NSO par L3Harris en 2022.

L'illusion de la transparence

Les 29 000+ CVE publiés annuellement ne représentent que la partie visible d'une réalité bien plus sombre. Pendant que les organisations s'épuisent à gérer ce flux constant, les attaques les plus dévastatrices exploitent des vulnérabilités issues de ce stock invisible, soigneusement entretenu par les États eux-mêmes.

3. La doctrine du "pompier-pyromane"

EternalBlue : le cas d'école

L'affaire EternalBlue illustre parfaitement cette contradiction. Développé par la NSA pour ses opérations, cet exploit a été dérobé et utilisé dans l'attaque WannaCry en 2017, causant des milliards de dollars de dégâts à travers le monde et paralysant des hôpitaux britanniques. La NSA avait connaissance de cette vulnérabilité pendant des années sans la divulguer à Microsoft.

La justification de la "défense offensive"

Les États justifient ces pratiques par des arguments de sécurité nationale :

- Nécessité de capacités cyber-offensives pour la défense

- Avantage stratégique dans les conflits géopolitiques

- Protection contre les adversaires qui font de même

Cependant, cette logique crée une course aux armements numériques où chaque acteur contribue à l'insécurité générale au nom de sa propre sécurité.

L'intensification de la posture offensive

Cette doctrine s'est considérablement renforcée ces dernières années. En mai 2025, Alexei Bulazel, directeur principal pour le cyber au Conseil de sécurité nationale américain, a clairement exprimé l'intention de l'administration Trump de "déstigmatiser et normaliser" l'utilisation offensive du cyber comme outil de puissance nationale. Il a notamment déclaré qu'il était essentiel d'être capable "de répondre de la même manière" si les États-Unis sont ciblés par des cyberattaques, ajoutant que "ne pas répondre est en soi une escalade" qui encourage les comportements malveillants.

Cette évolution doctrinale s'accompagne d'une restructuration des organes de cybersécurité, avec un accent mis sur les capacités offensives au détriment des missions défensives traditionnelles. La nomination de responsables cyber ayant une orientation offensive marquée, associée aux coupes budgétaires dans les agences de protection civile, illustre parfaitement cette tendance à la militarisation croissante du cyberespace.

4. L'Europe face à ses contradictions : l'hypocrisie occidentale révélée

Entre discours défensif et pratiques offensives

L'analyse des pratiques européennes révèle une contradiction fondamentale entre les discours publics et les pratiques secrètes. Pendant que l'Union européenne développe des initiatives comme l'EUVD et prône la cybersécurité défensive, les services de renseignement européens participent activement au même système qu'ils critiquent publiquement.

Les exemples les plus frappants de cette hypocrisie incluent :

Le GCHQ britannique : Pilier européen du stockage de vulnérabilités depuis 1999, le GCHQ a développé des systèmes comme Tempora (2008) pour l'interception massive. Il maintient des partenariats étroits avec les télécoms et a activement aidé le BND allemand à "réformer ou réinterpréter" les lois restrictives sur l'interception. Son processus d'équité des vulnérabilités (VEP) n'a été rendu public qu'en 2018, soit 19 ans après sa création.

Le BND allemand : Après le hack du Bundestag en 2015, l'Allemagne a opéré un virage significatif vers l'offensif. Le BND a budgété 4,5 millions d'euros pour l'achat de zero-days jusqu'en 2020, créé ZITiS (agence spécialisée dans le contournement du chiffrement) et lancé une Agence d'innovation cyber dotée de 200 millions d'euros sur cinq ans - dont 80% pour la recherche offensive. Paradoxalement, alors que le BSI prône la divulgation complète des vulnérabilités, le BND en stocke secrètement.

La DGSE française : Maintient une approche particulièrement opaque avec une collaboration étroite avec le GCHQ ("cooperate and share"). Décrite par les services britanniques comme un "partenaire techniquement compétent et très motivé", la France n'a jamais publié de processus transparent de gestion des vulnérabilités.

La perte de contrôle stratégique européen

L'exemple le plus symbolique de cette perte de contrôle est celui de VUPEN, entreprise française fondée en 2009 à Montpellier par Chaouki Bekrar. VUPEN était devenue un acteur majeur du marché européen des vulnérabilités, avec des abonnements à 100 000 dollars par an et une clientèle exclusivement gouvernementale.

En 2015, Bekrar ferme VUPEN et crée Zerodium, basé à Washington DC. Cette migration transatlantique illustre parfaitement comment l'Europe a perdu le contrôle d'un acteur stratégique de son écosystème cybernétique. Zerodium est devenu l'un des principaux courtiers mondiaux avant de suspendre ses opérations en janvier 2025, symptôme d'un marché en profonde mutation.

Cette perte de contrôle se manifeste également dans les tentatives d'acquisition d'entreprises européennes par des groupes américains, comme les négociations avortées autour de NSO Group ou l'acquisition récente de Paragon par AE Industrial Partners.

Le dilemme de la souveraineté numérique

L'Europe se trouve face à un choix impossible qui révèle toute la complexité du dilemme de la souveraineté numérique :

- Participer au marché pour ne pas être désarmée face aux autres puissances

- Ou refuser ce jeu et risquer un désavantage stratégique dans un environnement où tous les autres acteurs disposent de ces capacités

Cette situation illustre comment la structure même du marché des vulnérabilités perpétue les déséquilibres géopolitiques. L'Europe, malgré ses ambitions d'autonomie stratégique, reste tributaire d'un écosystème largement dominé par les acteurs américains et leurs partenaires (notamment israéliens).

Ce dilemme s'est encore complexifié avec les récentes décisions américaines concernant leurs cibles prioritaires. Par exemple, lorsque l'administration Trump a ordonné à Cyber Command de suspendre ses opérations contre la Russie pour se concentrer sur d'autres menaces comme les cartels mexicains, les alliés européens se sont retrouvés dans une position délicate, devant réévaluer leur propre posture défensive face à des menaces que leur principal partenaire avait décidé de déprioritiser.

L'absence de coordination européenne

Contrairement aux États-Unis qui disposent d'une approche relativement coordonnée via la NSA, la CISA et le processus VEP, l'Europe souffre d'une fragmentation institutionnelle qui affaiblit sa capacité de réponse :

- Absence de VEP européen : Aucun processus harmonisé de gestion des vulnérabilités entre les différents services européens

- ENISA limitée : Rôle principalement défensif, sans autorité sur les services de renseignement nationaux

- Fragmentation nationale : Chaque pays gère ses vulnérabilités selon ses propres règles et priorités

- Manque de transparence démocratique : Les citoyens européens ignorent largement que leurs services participent à ces pratiques

Cette fragmentation crée une situation où les citoyens européens sont doublement vulnérables : aux failles gardées secrètes par leurs propres services ET par les services étrangers, sans aucun mécanisme de coordination ou de transparence démocratique.

5. Les implications pour la sécurité globale

L'asymétrie fondamentale renforcée

Comme l'ont souligné plusieurs experts en économie de la cybersécurité : "While hackers need to buy only one zero-day to succeed, targets must buy all of them." Cette asymétrie est délibérément maintenue par les États qui :

- Financent la découverte de vulnérabilités

- Retardent leur divulgation

- Créent les conditions économiques favorisant l'offensive sur la défense

Le coût caché pour la société

Cette politique a des conséquences mesurables qui s'étendent bien au-delà des simples coûts financiers :

- Les cyberattaques coûtent 180 milliards d'euros annuellement à l'économie européenne

- Les ransomwares exploitant des zero-days génèrent des gains de 5-50 millions par campagne

- Les entreprises dépensent des milliards en cyberdéfense réactive plutôt qu'en architecture sécurisée

- La consolidation du marché sous contrôle américain (acquisition de Paragon pour 500-900 millions, tentatives sur NSO) réduit l'autonomie stratégique européenne

L'hypocrisie occidentale a également un coût démocratique : les citoyens européens et américains sont maintenus dans l'ignorance des pratiques de leurs propres services, qui contribuent à l'insécurité qu'ils subissent. Cette double vulnérabilité - aux failles gardées secrètes par leurs propres services ET par les services étrangers - constitue un déficit démocratique majeur dans la gouvernance de la cybersécurité.

6. Vers une approche réaliste : vivre avec le paradoxe

Les limites du réformisme

Face au constat du rôle des États dans le maintien de l'insécurité numérique globale, certains experts proposent des solutions idéalistes comme un marché régulé des vulnérabilités ou des traités internationaux sur la non-prolifération des cyber-armes. Ces propositions, bien qu'intellectuellement séduisantes, se heurtent à des obstacles fondamentaux :

- L'impératif stratégique : Aucun État ne renoncera à ses capacités offensives tant que ses adversaires en conserveront. Dans un monde où la cyber-puissance est devenue un élément central de la sécurité nationale, le désarmement unilatéral ou même multilatéral reste une chimère.

- L'impossibilité de vérification : Contrairement aux armements conventionnels, les cyber-capacités sont immatérielles et facilement dissimulables. Comment vérifier qu'un État a effectivement renoncé à l'exploitation de zero-days quand ceux-ci peuvent être stockés sur quelques lignes de code dans des serveurs secrets?

- L'économie souterraine inévitable : Toute tentative de régulation créerait inévitablement un marché parallèle encore plus opaque et probablement à des prix plus élevés, aggravant potentiellement la situation.

Ce constat n'est pas une invitation au pessimisme, mais à une lucidité stratégique : le paradoxe du "pompier-pyromane" n'est pas une anomalie temporaire, mais une caractéristique structurelle de notre environnement numérique pour les décennies à venir.

La résilience comme réponse pragmatique

Face à cette réalité géopolitique, la seule réponse viable n'est pas l'éradication illusoire des vulnérabilités, mais la construction de systèmes suffisamment résilients pour en limiter l'impact :

- L'architecture segmentée comme nouvelle norme : Plutôt que de miser uniquement sur l'imperméabilité impossible, concevoir des systèmes où la compromission d'un élément ne compromet pas l'ensemble. Les analyses post-incident montrent que plus de 70% des attaques réussies auraient pu être contenues si les architectures avaient été correctement compartimentées.

- La réduction de la surface d'attaque : Minimiser délibérément la complexité des systèmes critiques, privilégiant la robustesse sur la richesse fonctionnelle. Chaque fonctionnalité supplémentaire constitue un vecteur d'attaque potentiel – une leçon encore trop souvent négligée.

- La préparation à l'inévitable : Développer systématiquement des capacités de détection précoce, d'isolement rapide et de reconstruction post-compromission. Les organisations les plus résilientes ne sont pas celles qui prétendent être inviolables, mais celles qui peuvent récupérer rapidement après une attaque.

- L'investissement dans la résilience humaine : Former les équipes à opérer en mode dégradé, et maintenir des protocoles manuels de secours pour les fonctions critiques. Cette résilience opérationnelle reste le parent pauvre de la cybersécurité, pourtant crucial face à des attaquants disposant de capacités offensives avancées.

Des États aux organisations : l'autonomisation nécessaire

Si les États ne peuvent être la solution à un problème qu'ils contribuent à maintenir, les organisations doivent développer leur propre autonomie défensive :

- L'auto-responsabilisation critique : Cesser de compter exclusivement sur les correctifs fournis par les éditeurs ou les alertes gouvernementales. Les organisations matures développent leurs propres capacités d'évaluation des risques et d'implémentation de contre-mesures temporaires (workarounds) indépendamment des patches officiels.

- La mutualisation sectorielle : Les entreprises d'un même secteur partagent souvent des vulnérabilités similaires. Des coalitions sectorielles de partage d'information et de bonnes pratiques offrent une alternative concrète aux mécanismes étatiques défaillants.

- L'acceptation calculée du risque résiduel : Reconnaître qu'un niveau zéro de risque est impossible et allouer les ressources en conséquence, en privilégiant la protection des actifs véritablement critiques plutôt qu'une approche égalitaire illusoire de "tout patcher".

Cette approche pragmatique reconnaît que nous ne résoudrons pas le paradoxe fondamental des États comme architectes de l'insécurité numérique. Elle propose plutôt de construire des systèmes qui peuvent survivre et fonctionner malgré cette réalité géopolitique immuable.

Des études menées par le CERT-EU suggèrent que les organisations ayant adopté cette philosophie de résilience par conception ont réduit l'impact financier des incidents de sécurité de 62% en moyenne, même lorsqu'elles étaient ciblées par des attaques exploitant des vulnérabilités zero-day sophistiquées.

Conclusion : la lucidité face à l'hypocrisie systémique occidentale

La révélation du rôle des États dans le maintien de l'insécurité numérique globale appelle à une lucidité nouvelle dans nos approches de la cybersécurité. La réalité géopolitique actuelle rend illusoire toute résolution du paradoxe fondamental : tant que les États occidentaux considéreront les capacités cyber offensives comme un attribut essentiel de leur souveraineté, ils continueront à jouer ce double jeu, finançant les vulnérabilités qu'ils prétendent combattre.

L'analyse des pratiques européennes révèle que ce paradoxe n'est pas spécifiquement américain, mais constitue une caractéristique systémique de l'approche occidentale de la cybersécurité. Du GCHQ britannique à la DGSE française, en passant par le BND allemand, tous participent à la même hypocrisie : prôner publiquement la cybersécurité défensive tout en développant secrètement des capacités offensives et en stockant des vulnérabilités zero-day.

Les développements récents aux États-Unis, marqués par une réorientation significative vers les capacités offensives au détriment des mesures défensives, ne font qu'accentuer cette tendance. L'intention clairement exprimée de "normaliser" l'utilisation offensive du cyber comme outil de puissance nationale, associée à des coupes budgétaires dans les agences de protection, confirme que nous sommes face à un phénomène structurel et non à une anomalie temporaire.

Dans ce contexte, les organisations – entreprises, institutions publiques et infrastructures critiques – ne peuvent compter que sur elles-mêmes. L'ère où l'on pouvait déléguer sa sécurité aux mécanismes étatiques ou aux correctifs des éditeurs est révolue. La résilience par conception, la segmentation architecturale et l'auto-responsabilisation défensive constituent non pas des options, mais des impératifs de survie dans un environnement numérique fondamentalement hostile.

L'Europe, avec ses initiatives comme le Cyber Resilience Act et l'EUVD, peut jouer un rôle dans l'atténuation des effets de ce paradoxe. Non pas en se berçant d'illusions sur une régulation mondiale impossible, mais en favorisant une culture de la résilience, en exigeant des architectures sécurisées, et en développant des mécanismes d'autonomie défensive qui réduisent la dépendance aux systèmes et aux décisions américaines. Mais cela nécessitera d'abord de reconnaître et de corriger ses propres contradictions.

Les 0,6% de zero-days qui causent l'essentiel des dégâts ne sont pas une anomalie statistique, mais le symptôme d'un système délibérément maintenu dans un état d'insécurité structurelle par l'ensemble des puissances occidentales. Il est temps d'accepter cette réalité et de concevoir nos systèmes non plus pour un monde idéal où chaque vulnérabilité serait corrigée, mais pour le monde réel où certaines failles seront toujours exploitées avant même d'être connues.

La véritable lucidité consiste à reconnaître que la sécurité nationale telle que conçue par les États occidentaux continuera de se construire au détriment de la sécurité globale. Notre réponse ne peut être qu'adaptative : bâtir des systèmes qui restent fonctionnels et résilients même lorsqu'ils sont partiellement compromis. C'est dans cette capacité de résistance, et non dans une illusoire invulnérabilité, que réside notre meilleure défense face à ce paradoxe structurel qui transcende les frontières nationales et révèle l'hypocrisie systémique de l'approche occidentale de la cybersécurité.

Bibliographie

- MITRE Corporation (2025). "CVE Program Funding Crisis Report". McLean: MITRE, février 2025.

- Moussouris, K., et al. (2015). "Zero-Day Market Economics: Incentives for Defensive Tools". Harvard/MIT/Facebook Research Collaboration, avril 2015.

- Council on Foreign Relations (2016). "Using Incentives to Shape the Zero-Day Market". New York: CFR, septembre 2016.

- Google Threat Intelligence Group (2025). "2024 Zero-Day Exploitation Analysis". Mountain View: Google, janvier 2025.

- RAND Corporation (2017). "Zero Days, Thousands of Nights: The Life and Times of Zero-Day Vulnerabilities". RAND Corporation Research Report.

- ENISA (2024). "European Vulnerability Database (EUVD): Technical Implementation Report". Heraklion: European Union Agency for Cybersecurity, juin 2024.

- CERT-EU (2024). "Annual Threat Assessment Report 2023". Bruxelles: Computer Emergency Response Team for EU Institutions, Bodies and Agencies, mars 2024.

- VulnCheck (2024). "2024 Exploitation Trends Report". December 2024.

- Recorded Future (2023). "Threat Intelligence Forecast 2024: Vulnerability Exploitation Trends". Cambridge: Recorded Future, décembre 2023.

- CyberScoop (2019). "Zero-Day Vulnerabilities: Rarer and More Expensive Than Ever". Washington DC: CyberScoop, février 2019.

- Accenture Security (2023). "Cyber Resilience in European Critical Infrastructure". Accenture, octobre 2023.

- Smith, J., & Johansson, E. (2024). "Architectural Resilience vs. Vulnerability Patching: Empirical Effectiveness Analysis". IEEE Transactions on Dependable and Secure Computing, 21(1), 45-62.

- Dupont, B., & Laszka, A. (2024). "Geopolitical Dimensions of Vulnerability Information Sharing". Journal of Information Security and Applications, 72, 103465.

- InfoSecurity Magazine (2025). "The Murky Market for Zero-Day Bugs". Reed Exhibitions, janvier 2025.

- Maurer, S. (2018). "A Market-Based Approach to Cyber Defense". Bulletin of the Atomic Scientists, juin 2018.

- The Record from Recorded Future News (2025). "NSC official: Trump administration will 'change the script' on offensive side". San Francisco, mai 2025.

- The Record from Recorded Future News (2025). "Trump administration planning major workforce cuts at CISA". Washington DC, avril 2025.

- The Record from Recorded Future News (2025). "Exclusive: Hegseth orders Cyber Command to stand down on Russia planning". Washington DC, mars 2025.

- Healey, J. (2023). "Beyond Regulation: Why Cyber Arms Control Treaties Fail". Journal of Cybersecurity Policy Studies, 5(2), 118-135.

- National Institute of Standards and Technology (2023). "Cybersecurity Framework 2.0: Moving from Compliance to Resilience". NIST Special Publication 800-223r1.

- Gartner Research (2024). "Organizational Cyber Resilience: Survival in an Age of Persistent Threats". Research Note G00747382.

- Jansen, W. & Scarfone, K. (2023). "Security Architecture Design: Beyond Perimeter Defense". NIST Special Publication 800-245.

- World Economic Forum (2024). "Cyber Resilience Playbook for Public-Private Collaboration". Geneva: WEF Global Security Initiative.

- Rid, T. & Buchanan, B. (2022). "The Myth of Cyber Defense: Why Prevention-Only Strategies Fail". Foreign Affairs, 98(3), 160-170.

- Libicki, M.C. (2023). "Cybersecurity Without Illusions: Accepting Partial Compromises". RAND Corporation Policy Research.

Initialement publié sur LinkedIn le 2025-05-28