Les contributeurs français à la cybersécurité open source : Une analyse critique (1998-2025)

Entre excellence technique et réalités économiques : cartographie nuancée d'un écosystème complexe

Introduction : Dépasser les mythes pour comprendre les réalités

Depuis 1998, des développeurs français créent des outils de cybersécurité open source utilisés mondialement. Cette contribution, souvent invisible en France mais reconnue internationalement, mérite une analyse factuelle dépassant tant l'hagiographie nationale que l'autodénigrement systématique. Voici l'histoire documentée de ceux qui ont codé, publié, réussi, échoué, ou simplement persisté.

1998-2003 : Les pionniers divergents

Les trajectoires fondatrices

Christophe Grenier lance TestDisk en 1998, suivi de PhotoRec en avril 2002. Sans marketing, sans levée de fonds, sans structure commerciale, ces outils deviennent LA référence mondiale de la récupération de données. Utilisés dans tous les laboratoires forensiques, maintenus depuis 27 ans (!), ils incarnent un modèle unique : l'excellence technique gratuite maintenue sur le très long terme par passion pure. Grenier, diplômé ESIEA 2001, représente cette génération d'ingénieurs qui code d'abord, monétise jamais.

Yoann Vandoorselaere crée Prelude IDS en 1998, pionnier de la corrélation d'événements. Avec Hervé Debar (France Télécom R&D), il co-développe IDMEF, publié comme RFC 4765 en 2007. Si IDMEF reste effectivement une RFC "Experimental" à l'adoption limitée (principalement Prelude et quelques outils), le projet évolue : IDMEFv2 est activement développé depuis 2022 avec une task force internationale. L'échec commercial de Prelude (cessation de paiements d'Edenwall en 2011) ne doit pas occulter la persistance de l'idée.

Le succès par l'exil : les cas Deraison et Poitou

Renaud Deraison annonce Nessus le 4 avril 1998 sur Bugtraq - il a 17 ans. Son message propose "a Linux app with a graphical interface that would check networks for more than 50 vulnerabilities". Il dira plus tard avoir lancé Nessus "at the right place, at the right price, on the right platform, and at the right time" : gratuit, sur Linux (qu'ISS venait d'abandonner), dans une communauté anti-commerciale.

Mais Deraison émigre aux États-Unis, cofonde Tenable en 2002, passe Nessus en propriétaire en 2005. IPO en 2018, valorisation multi-milliardaire. Cette trajectoire n'est pas qu'une fuite des cerveaux : c'est aussi une vision entrepreneuriale qui a su évoluer avec son marché.

Ludovic Poitou et l'équipe Sun France suivent un pattern similaire avec ForgeRock (2010). Partant des projets open source Sun (OpenAM, OpenDJ, OpenIDM), ils créent directement la société aux USA. Levées massives (230M$ au total), valorisation unicorn, mais société américaine dès le jour 1. ForgeRock incarne le paradoxe ultime : expertise française, code OSS avec des racines françaises, succès américain.

Le "pattern Deraison-Poitou" - créer ou forker de l'OSS, s'installer aux USA, lever massivement, réussir - devient le modèle pour les Français ambitieux. Mais c'est une réussite individuelle, pas nationale.

Bilan 1998-2003 : Trois trajectoires émergent déjà :

- La maintenance perpétuelle non monétisée (Grenier)

- La transformation commerciale limitée (Vandoorselaere/Prelude)

- La réussite par l'expatriation (Deraison, préfigurant Poitou)

Ces patterns structureront toute l'histoire de l'OSS cyber français.

2003-2010 : L'explosion créative et ses limites

Les monuments techniques

Philippe Biondi publie le premier commit de Scapy le 26 mars 2003. Documentation exemplaire, API Python élégante, présentations internationales (Black Hat, CanSecWest) : Scapy devient LE standard mondial. Guillaume Valadon prend le relais et modernise l'outil (IPv6, Wi-Fi). Scapy reste, 21 ans après, incontournable dans toute formation réseau. Biondi n'a jamais cherché à monétiser - le modèle Grenier, encore.

La domination Wi-Fi éphémère

Entre 2004 et 2006, la France domine techniquement le Wi-Fi :

- Christophe Devine : Aircrack (2004), mais aussi XySSL (2006) qui deviendra la base de PolarSSL puis mbedTLS

- Cédric Blancher : HoneyWRT (2004), Wifitap (2005), anime le French Honeynet Project

- Laurent Butti (Orange Labs) : Raw Wireless Tools, vulnérabilités 802.11 fondamentales

Ces outils forcent l'industrie à améliorer la sécurité Wi-Fi. Impact mondial, reconnaissance individuelle limitée, zéro retour économique pour la France.

L'innovation réseau et ses échecs

Éric Leblond et Vincent Deffontaines créent NuFW (2004), firewall authentifiant qui préfigure le Zero Trust. INL/EdenWall fait faillite en 2011, mais Leblond rebondit : il contribue massivement à Suricata (créé en 2010 par l'OISF avec 1M$ du DHS après le rachat de Sourcefire par Cisco, avec le support de l'ANSSI partenaire Gold). Il cofonde aussi Stamus Networks. Ce parcours illustre le pattern récurrent : l'entreprise française innove mais échoue commercialement, les talents rebondissent via l'OSS international où leur expertise est valorisée. La valeur créée bénéficie au projet global, pas à l'économie française.

Les outils durables de l'ombre

- Nicolas Surribas (devl00p) : Wapiti (2006), scanner web toujours maintenu

- Philippe Lagadec : ExeFilter (2008), puis oletools - références mondiales pour l'analyse de malware Office

- Éric Gerbier : AFICK (2002), alternative légère à Tripwire toujours utilisée

- ArxSys team : DFF (2009), framework forensique adopté par les forces de l'ordre françaises

Les transitions OSS manquées ou tardives

Systancia/IPdiva : Créé un VPN SSL OSS innovant (2003), puis pivote vers le propriétaire. Reste une PME française rentable mais sans hypercroissance - le pattern classique de la tech française qui survit sans scaler.

L'innovation visualisation trop précoce

Sébastien Tricaud crée Picviz (2008), visualisation d'événements par coordonnées parallèles. Wired salue l'innovation, l'entreprise disparaît en 2014. On retrouve ici le schéma NuFW : innovation technique en avance (5 ans) mais sans product-market fit immédiat. Tricaud rebondit chez Splunk (2012-2017 comme Principal Security Strategist), puis Devo et fonde Detecteam en 2022. Encore la même dynamique : l'expertise française s'épanouit dans des structures étrangères capables de la valoriser commercialement.

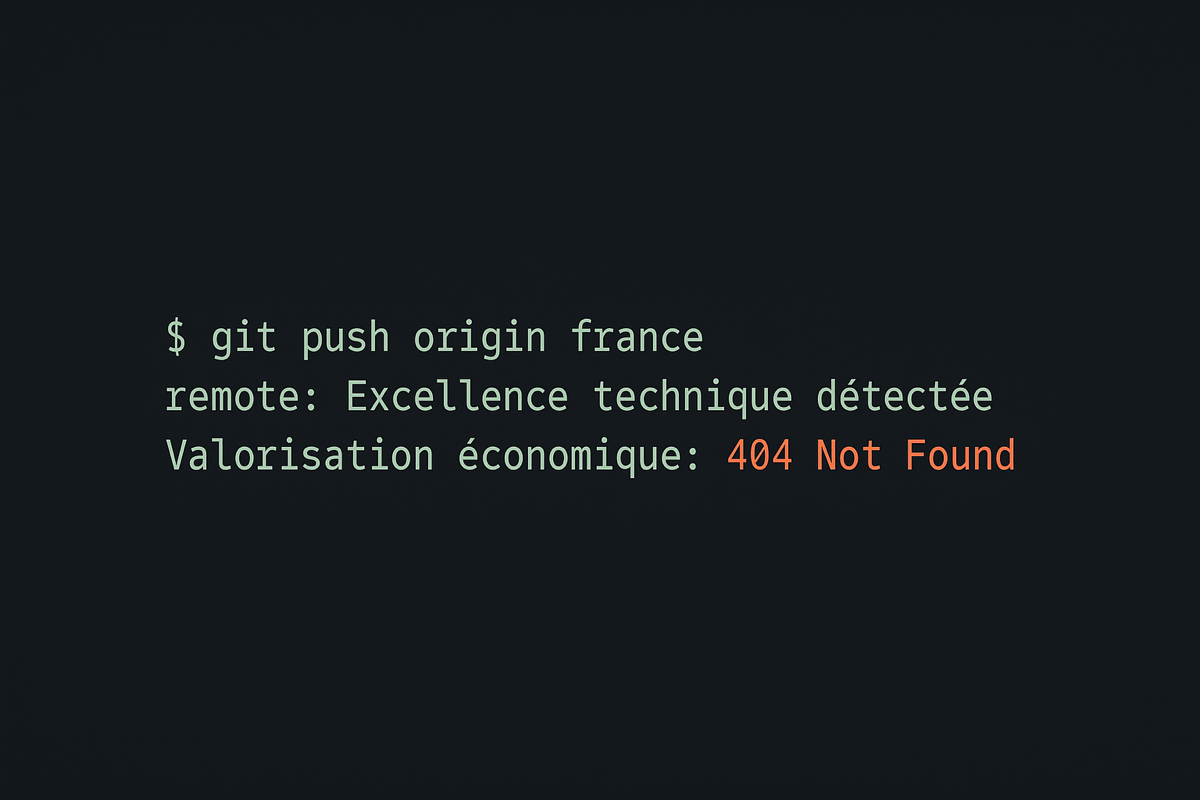

Bilan 2003-2010 : Explosion créative indéniable, reconnaissance technique internationale, mais incapacité systémique à transformer l'excellence en valeur économique nationale. Seuls s'en sortent ceux qui contribuent à l'international (Leblond/Suricata, Tricaud/Splunk) ou s'expatrient (Poitou/ForgeRock).

2007-2020 : La maturité paradoxale

Le phénomène mimikatz : impact sans modèle

Benjamin Delpy développe mimikatz depuis 2007 comme projet d'apprentissage ("cute cats" pour apprendre le C). Il découvre la faille WDigest en 2011, Microsoft l'ignore. Il publie mimikatz publiquement en mai 2011 comme proof of concept. L'impact est massif : Microsoft doit repenser l'authentification Windows, mimikatz devient l'outil emblématique des red teams mondiales.

Mais Delpy reste chercheur indépendant, rejoint la Banque de France. Pas de société, pas de levée, pas de modèle économique. L'impact technique maximal avec zéro retour financier - l'anti-Deraison parfait. En 2024, il tweete toujours ses découvertes, maintient mimikatz, refuse la commercialisation.

LibreSSL : L'impact mondial depuis la France

Miod Vallat co-crée LibreSSL en 2014 avec l'équipe OpenBSD (fork d'OpenSSL suite à Heartbleed). Ingénieur télécom français, il contribue sur son temps personnel. LibreSSL est aujourd'hui utilisé mondialement comme alternative sécurisée à OpenSSL. Impact : sécurisation de millions de serveurs. Valorisation personnelle : zéro. Le pattern français typique : créer une infrastructure critique mondiale en restant employé salarié.

L'écosystème Active Directory

La France développe une expertise AD unique :

- Laurent Gaffié : Responder (2013), devenu incontournable

- Vincent Le Toux : PingCastle (2014), référence mondiale de l'audit AD - modèle freemium qui fonctionne

Ces outils nichés trouvent leur public sans marketing. Le Toux montre qu'un modèle économique minimal est possible.

Quarkslab : La R&D qui s'autofinance... jusqu'à un plafond

Fred Raynal fonde Quarkslab en 2011 après avoir créé MISC et co-fondé le SSTIC. L'entreprise prouve qu'excellence technique et viabilité peuvent coexister :

- Jonathan Salwan : Triton (2015), référence en analyse binaire dynamique

- Romain Thomas : LIEF (2017), manipulation de binaires adoptée industriellement

Quarkslab publie tout en open source (IRMA, QFlow) tout en vendant de l'expertise. Un modèle qui fonctionne pour atteindre la rentabilité, mais qui illustre aussi le plafond français : après 13 ans, Quarkslab reste une PME d'excellence. L'expertise technique permet de vivre bien, pas de scaler au niveau de Mandiant ou CrowdStrike.

Miasm : L'excellence du CEA

Fabrice Desclaux et Camille Mougey développent Miasm, framework de reverse engineering de référence mondiale. Créé en 2006 et publié en 2011, le projet est développé au CEA où travaillent les deux chercheurs. Fabrice Desclaux avait auparavant travaillé chez EADS (où il avait notamment analysé Skype en 2006). Cette production illustre un modèle français particulier : l'excellence technique issue des organismes de recherche publique, publiée en open source pour le bénéfice de tous.

L'émergence laborieuse des modèles hybrides

TheHive (2016) par Nabil Adouani, Saâd Kadhi, Thomas Franco et Jérôme Léonard marque un tournant. Open source + version commerciale + documentation professionnelle = adoption par les SOC mondiaux. StrangeBee survit et croît. Le modèle hybride fonctionne, mais reste rare.

Matthieu Suiche avec MoonSols/DumpIt (2010) suit une trajectoire différente : il crée Comae, s'installe aux Émirats, devient acteur clé post-WannaCry. L'international, encore.

L'académie : Entre biens communs et valorisation

Les contributions académiques créent des outils fondamentaux :

- Bruno Blanchet (INRIA) : CryptoVerif, référence mondiale en vérification formelle

- Olivier Levillain : analyses TLS/SSH qui font autorité

- CEA/INRIA : BINSEC (2014+), Frama-C (2005+) - outils industriels critiques

Frama-C génère un modèle économique particulier : l'outil reste open source mais bénéficie d'investissements industriels conséquents (aéronautique, énergie, sécurité) pour maintenance et évolutions spécifiques. TrustInSoft, spin-off du CEA créée en 2013, atteint ~6M€ de CA en 2024 - un transfert technologique réussi même si l'échelle reste celle d'une PME française après 11 ans.

Bilan 2007-2020 : La France produit des outils de classe mondiale (mimikatz change Windows, Triton devient référence) mais peine toujours à créer de la valeur économique nationale. Les modèles hybrides émergent (TheHive, PingCastle) mais restent l'exception.

2020-2025 : Une nouvelle génération, vraiment ?

Les success stories relatives

OpenCTI (Samuel Hassine & Julien Richard, 2018-2019) s'impose en Threat Intelligence. Filigran lève 16M$ (série A, Accel lead) puis 35M$ (série B, Insight Partners lead) - investisseurs principalement américains. Un vrai succès... mais qui reste modeste vs les standards US et pose la question de la captation de valeur.

CrowdSec (Philippe Humeau, Thibault Koechlin, Laurent Soubrevilla, 2019-2020) compte 50 000+ instances. Le modèle collaboratif fonctionne techniquement, le modèle économique reste à prouver sur le long terme.

Les collectifs montants

- ThePorgs : Exegol (2020), présenté au Black Hat Arsenal - reconnaissance mais pas de modèle économique

- DFIR-IRIS team : né chez Airbus, devenu communautaire - le modèle "grand groupe qui libère" fonctionne

- DFIR-ORC team : collaboration ANSSI/industrie - l'institutionnel reste fort

Les nouveaux entrants

- Yeti (Thomas Chopitea & Sébastien Larinier, ~2017) : plateforme CTI adoptée mais discrète

- PatrOwl (~2018) : orchestration SecOps prometteuse

- WikiPhish (2024) : dataset ML académique - trop tôt pour juger

Le modèle PME stable : Onyphe

Onyphe (Patrice Auffret, 2016) illustre un pattern récurrent. Auffret a un long parcours dans l'OSS : SinFP (2008) pour l'OS fingerprinting, Net::Frame (modules Perl), Metabrik, contributions régulières à MISC et présentations internationales (hack.lu, EuSecWest). Mais ces outils, bien que respectés, n'ont jamais atteint le statut de standard mondial.

Avec Onyphe, il tente la transition entrepreneuriale : moteur de recherche cyber français face à Shodan/Censys. PME rentable, en croissance à deux chiffres annuelle, viable depuis 8 ans. Mais reste 3e/4e mondial, typique du plafond PME français.

C'est le parcours "contributeur OSS compétent → entrepreneur solo" : expertise technique reconnue mais qui ne scale pas. Ni échec, ni succès massif - juste une PME technique solide qui illustre la difficulté française à transformer l'expertise individuelle en entreprise d'envergure internationale.

L'exception qui confirme la règle ?

SonarSource (2008) : Fondée par des Français en Suisse, développe SonarQube (analyse de code OSS). Valorisation 550M$ (2024), vraie scale-up. Mais : siège en Suisse, levées internationales. Le succès "français" qui n'est pas vraiment français - encore le pattern de l'exil nécessaire pour scaler.

Les mainteneurs héroïques

Le travail invisible mais critique continue :

- Christophe Grenier : 27 ans de maintenance de TestDisk/PhotoRec !

- Pierre Chifflier (ANSSI) : Debian Developer, parsers Rust pour Suricata, pont vital académie/industrie

- Yves-Alexis Perez : Debian Security Team, garantit la sécurité de LA distribution de référence

- Victor Stinner : Python Core Developer, membre du PSRT, sécurise l'infrastructure Python mondiale

- Marc Espie (EPITA) : architecte de 90% du système ports/packages d'OpenBSD

- Matthieu Herrb : mainteneur de Xenocara, le X11 sécurisé d'OpenBSD

- Gilles Chehade : créateur et mainteneur d'OpenSMTPD

Ces mainteneurs incarnent une excellence française particulière : la persistance sur le très long terme, sans reconnaissance ni rémunération proportionnelle à l'impact.

Bilan 2020-2025 : Plus de maturité business (OpenCTI, CrowdSec savent lever des fonds) mais les montants restent dérisoires vs USA. Les collectifs se multiplient mais peinent à dépasser le stade projet. Les mainteneurs vieillissent sans relève claire.

Les organisations : Entre soutien et paradoxes

L'ANSSI : Le soutien institutionnel assumé

L'ANSSI ne se contente pas de réguler, elle contribue massivement :

- Partenaire Gold de l'OISF pour Suricata (seule agence nationale avec ce statut)

- Contributeurs actifs : Pierre Chifflier (parsers Rust pour Suricata), Yves-Alexis Perez (Debian Security)

- Publications OSS : CLIP OS, outils d'analyse forensique

- Paradoxe : Finance le développement initial d'OpenCTI... qui lève ensuite des fonds américains

Les labos publics : Excellence technique et valorisation limitée

INRIA/CEA/CNRS produisent des outils fondamentaux :

- Frama-C (CEA) : analyse statique de code C, utilisé dans l'aéronautique, l'énergie, la sécurité. L'outil reste open source mais génère des flux financiers via contrats R&D pour adaptations spécifiques. A donné naissance à TrustInSoft (spin-off 2013, ~6M€ CA 2024) - transfert technologique réussi mais plafond PME après 11 ans

- CryptoVerif (INRIA/Blanchet) : vérification formelle de protocoles

- BINSEC (CEA) : analyse binaire

- Paradoxe : Les outils génèrent des contrats R&D et parfois des spin-offs, mais qui plafonnent au stade PME/ETI

Les grandes entreprises : Le rendez-vous manqué

Orange :

- Contribue (Laurent Butti sur Wi-Fi) mais en individuel

- Orange Labs produit de la R&D mais pas d'OSS stratégique cyber

- Orange Cyberdefense existe mais reste sur du service, pas de l'édition OSS

Thales :

- Utilise massivement l'OSS mais contribue peu

- Culture du propriétaire/classified incompatible avec l'OSS

- Paradoxe : Client d'OpenCTI mais n'investit pas

Airbus :

- Exception relative : libère DFIR-IRIS

- Rachète Netasq/Arkoon → Stormshield (mais propriétaire)

- Philippe Biondi (Scapy) y travaille mais c'est du temps personnel

Les écoles : Former sans valoriser

Écoles d'ingénieurs (ESIEA, EPITA, Télécom) :

- Forment les Grenier, Raynal, Biondi

- Utilisent massivement l'OSS dans l'enseignement

- Mais : Pas de politique de valorisation des contributions étudiantes

- Résultat : Les talents créent en solo, pas dans un cadre structuré

Le paradoxe organisationnel

Les organisations françaises ont un rapport schizophrène à l'OSS cyber :

- L'utilisent massivement (toutes tournent sur Linux/Apache/OpenSSL)

- En bénéficient (OpenCTI, TheHive dans les SOC)

- Y contribuent via des individus (temps personnel ou toléré)

- Mais ne l'intègrent pas stratégiquement (pas de budget, pas de carrière OSS, pas d'acquisition)

Ce qui manque : Des organisations qui assument l'OSS comme stratégie, pas comme accident. Quarkslab reste l'exception : OSS par design, business model adapté, mais... reste une PME.

Analyse : Les patterns persistants et leurs nuances

Ce qui fonctionne (parfois)

- L'outil de niche parfait : TestDisk (27 ans !), mimikatz, PingCastle - mais succès technique ≠ succès économique

- Le modèle hybride : TheHive, OpenCTI fonctionnent... à l'échelle française

- L'intégration internationale : Suricata, Debian, OpenBSD - impact réel mais fuite de valeur

- La maintenance héroïque : Grenier, Chifflier, contributeurs OpenBSD - admirable mais non scalable

Ce qui échoue systématiquement

- La standardisation prématurée : IDMEF toujours pas adopté après 17 ans

- L'innovation sans marché : NuFW génial mais 10 ans trop tôt

- Le sous-financement chronique : Levées FR = 10% des levées US sur projets équivalents

- L'absence de product management : Des ingénieurs brillants qui ne comprennent pas le go-to-market

Les vrais problèmes structurels (non résolus)

Le financement inadapté : En 2024, un Français lève toujours 5M€ quand l'Américain lève 50M$. OpenCTI et CrowdSec n'y échappent pas.

La culture technique exclusive : L'excellence technique reste survalorisée, le product management et le marketing restent méprisés. Fatal dans une économie de l'attention.

Le manque de relève : Grenier maintient TestDisk depuis 27 ans. Qui prendra la suite ? La nouvelle génération veut des startups, pas de la maintenance.

L'écosystème fragmenté : Pas de pont réel entre recherche publique (INRIA, CEA), grandes entreprises et startups. Chacun dans son silo.

Comparaisons internationales : Les approches OSS dans le monde

Le modèle américain : la commercialisation maîtrisée... avec ses échecs

Trajectoires réussies OSS → Commercial :

- Snort → Sourcefire → Cisco (2.7B$, 2013)

- Nessus → Tenable (IPO 2018, valorisation multi-milliardaire)

- Metasploit → Rapid7 (acquisition 2009)

- OpenSSL → nombreux forks commerciaux

Mais aussi des échecs notables :

- Tripwire : OSS originel (1992), transition commerciale laborieuse, multiples rachats

- Samhain/AIDE : IDS OSS prometteurs, jamais commercialisés, quasi-morts

- OpenVAS : fork de Nessus resté OSS, jamais décollé commercialement (Greenbone reste PME)

- Des dizaines de projets OSS cyber abandonnés (Osiris, Prelude US users, etc.)

Pattern type qui fonctionne : Créer OSS, bâtir communauté, lever massivement (50M$+), fermer le code, exit/IPO Réalité : Pour un succès, combien d'échecs ? Le taux de transformation OSS → licorne reste faible même aux USA

Le modèle européen : l'OSS sans la commercialisation

Allemagne :

- Greenbone (fork OpenVAS) : reste PME malgré l'excellence technique

- Peu de transitions OSS → commercial réussies en cybersécurité

Pays-Bas :

- Elastic (infrastructure/SIEM) : succès mais pas cybersécurité pure

Royaume-Uni :

- Très peu de créations OSS notables en cybersécurité

- Plus consommateurs que créateurs

L'approche israélienne : propriétaire d'abord, OSS tactique

- Culture du propriétaire dominant mais quelques exceptions notables

- Kubescape (ARMO) : OSS donné à la CNCF, mais reste l'exception

- Conjur (CyberArk) : tentative OSS mais marginale dans leur portfolio

- Pattern dominant : créer propriétaire, vendre rapidement, exit

Le modèle français : l'excellence sans la transition

La France produit massivement de l'OSS de qualité mondiale mais :

- Échec de la transition commerciale : NuFW, Prelude, la plupart restent OSS purs ou disparaissent

- Plafond PME : Quarkslab, TheHive rentables mais ne scalent pas

- Rares succès relatifs : OpenCTI (mais avec capitaux US), SonarSource (mais en Suisse)

- Maintenance héroïque : TestDisk (27 ans !), contributions Debian/Suricata

- Pattern dominant : L'excellence technique permet la survie/rentabilité, pas l'hypercroissance

Le modèle américain de "commercialisation progressive de l'OSS" fonctionne parfois (Nessus, Snort) mais connaît aussi de nombreux échecs. La différence : quand ça marche aux USA, les levées massives permettent de scaler. En France, même les succès restent des PME.

Les leçons : Modèles multiples, problème unique

Cinq trajectoires types

- Pure maintenance (Grenier/TestDisk) : 27 ans de service gratuit, impact mondial, zéro retour économique

- PME d'excellence (Quarkslab, TheHive) : Rentable mais plafonne à 50-100 personnes

- Contribution internationale (Leblond/Suricata, Chifflier/Debian) : Impact majeur via projets étrangers

- Exil réussi (Deraison/Tenable, Poitou/ForgeRock) : Licornes... américaines

- Impact sans modèle (Delpy/mimikatz) : Change l'industrie, reste chercheur

Le problème structurel : Au-delà de l'OSS

Ce n'est pas un manque d'excellence technique - la France en a à revendre. C'est l'incapacité à transformer cette excellence en entreprises de taille mondiale.

Pourquoi les politiques publiques échouent ?

- Bpifrance finance peu l'OSS (modèle économique mal compris)

- France 2030 mise sur l'IA et le quantique, pas sur la maintenance OSS critique

- Campus Cyber fédère mais ne résout pas le problème de financement

- CIR/CII favorisent la R&D, pas la commercialisation ni la maintenance

Pourquoi les grands groupes français n'absorbent pas ?

- Les géants américains rachètent massivement (Cisco/Sourcefire pour 2,7 milliards, IBM/Red Hat pour 34 milliards) mais les CAC40 n'acquièrent jamais d'éditeurs OSS cyber

- Culture du "faire en interne" vs acquisition (Thales, Orange)

- Méconnaissance de la valeur stratégique de l'OSS

L'impact sous-estimé de la langue

- Les projets français documentent en anglais pour l'adoption internationale

- Mais cela les rend invisibles en France même

- Paradoxe : mimikatz plus connu à Seattle qu'à Paris

Conclusion : Culture de l'universalité vs culture de puissance ?

Cette analyse de l'OSS cyber français révèle un paradoxe : excellence technique indéniable, impact mondial réel, mais captation de valeur quasi-nulle. La nouvelle génération (OpenCTI, CrowdSec) progresse mais avec des investisseurs étrangers - la valeur future sera-t-elle française ?

Au-delà des solutions techniques, une question culturelle profonde

La France cultive une approche universaliste : partager le savoir (EBIOS gratuit), maintenir les biens communs (TestDisk depuis 27 ans), contribuer à l'infrastructure mondiale (Debian, Suricata). C'est noble, c'est cohérent avec nos valeurs républicaines... mais c'est économiquement suicidaire dans un monde où d'autres jouent la puissance.

Les USA transforment l'OSS en arme économique : créer, faire adopter, fermer, monétiser (Nessus, Snort). C'est une culture de domination qui utilise l'ouverture comme cheval de Troie commercial. Moins noble peut-être, mais diablement efficace.

Peut-on concilier les deux ?

Quelques pistes, mais aucune n'est simple :

- Valoriser la maintenance comme acte stratégique (et la financer en conséquence)

- Créer des communs européens plutôt que français (mutualiser face aux géants)

- Assumer que certains projets doivent rester des biens publics financés comme tels

- Accepter que d'autres doivent jouer le jeu de la puissance pour exister

Sans réflexion sur ce dilemme fondamental - rester fidèle à l'universalité ou jouer le jeu de la puissance - les Christophe Grenier continueront leur service public mondial non rémunéré, les Benjamin Delpy refuseront la commercialisation par principe, et les prochains Deraison partiront là où leur pragmatisme est valorisé.

Initialement publié sur LinkedIn le 2025-08-28