Le dernier canal

"The intelligence was genuine. That was the beauty of it."

Deux jours. Le 7 janvier, les États-Unis quittent trois organisations de coopération cyber internationales. Le 9 janvier, la CISA ferme dix Emergency Directives et consolide tout sur le catalogue KEV. Coïncidence de calendrier. Ou cohérence de doctrine.

L'explication officielle

Le récit CISA tient debout. Les Emergency Directives étaient des réponses ponctuelles. SolarWinds, ProxyLogon, PrintNightmare, Zerologon. Le KEV est un framework permanent, plus efficace. Les vulnérabilités ciblées sont désormais dans le catalogue. Les agences fédérales ont des délais clairs. Deux semaines pour les CVE récentes, six mois pour les anciennes¹.

Le catalogue atteint 1 484 entrées fin 2025. Croissance de 20% sur l'année, 245 ajouts². C'est présenté comme une maturation. Un système qui se rationalise.

Les chiffres racontent une autre histoire.

Ce que les chiffres montrent

Le KEV a grandi de 30% plus vite que les deux années précédentes³. En parallèle, la CISA a fonctionné à 35% de ses effectifs pendant le shutdown d'automne⁴. 43 jours. Depuis, l'hémorragie continue : environ un tiers des effectifs ont quitté l'agence en un an, cinq des six divisions opérationnelles ont perdu leur direction⁵. Le backlog NVD dépasse 20 000 CVE non traitées⁶. Le Cybersecurity Information Sharing Act a expiré sans renouvellement⁷.

Fermer dix directives dans ce contexte ressemble moins à une maturation qu'à un arbitrage sous contrainte. Moins de ressources pour maintenir des directives actives. Concentration sur un rail unique.

L'administration ajoute un milliard de dollars pour les opérations cyber offensives⁸. Elle retire les États-Unis des forums de coopération. Elle laisse se dégrader l'infrastructure défensive publique.

J'interprète ces éléments comme une doctrine, pas comme une série d'incidents isolés. Mais d'autres lectures sont possibles.

Le pattern

L'article précédent de cette série analysait le retrait des organisations multilatérales. Le GFCE coordonnait le renforcement des capacités cyber dans 100 pays. La Freedom Online Coalition alignait 42 démocraties sur les libertés numériques. Le Hybrid CoE organisait la réponse aux menaces hybrides russes avec l'UE et l'OTAN.

Point commun : des forums où Washington partageait. Expertise, renseignement, influence. Des coûts de coopération.

Ce qui reste : l'ITU, où Washington veut "étendre son influence" face à Pékin⁹. L'ICANN, infrastructure privée américaine. Le Counter Ransomware Initiative, coalition US-led.

Et le KEV.

Ce que le KEV ne dit pas

Le catalogue n'est pas un forum de coopération. CISA décide ce qui entre. CISA fixe les délais. Le monde suit. 88% des vulnérabilités KEV ont un score CVSS high ou critical¹⁰. Les assureurs cyber l'intègrent dans leurs évaluations. Les auditeurs le demandent.

Mais comment CISA alimente-t-elle le catalogue ?

Selon leur propre documentation : "intelligence feeds, incident data, public reporting, and interagency collaboration"¹¹. Traduction : essentiellement des sources américaines. NSA, FBI, vendors US, capteurs déployés sur des réseaux américains.

Une exploitation ciblant spécifiquement des infrastructures européennes, détectée par un CERT local mais pas par les capteurs US, peut ne pas remonter au KEV. Ou avec retard. Le biais géographique est structurel.

Et il y a ce qu'on ne voit pas. Le renseignement qui circule probablement entre agences fédérales US en TLP:AMBER ou RED, avec contexte complet, attribution d'acteurs, TTPs détaillées. Le KEV public, c'est la version déclassifiée. Le signal minimal.

Dans le renseignement, on appelle ça un canal. Un flux d'information réel, utile, qui crée la confiance et la dépendance. La question n'est jamais la qualité de ce qui passe. C'est ce qui ne passe pas.

Les canaux par lesquels un renseignement plus riche pouvait circuler vers les alliés ? Hybrid CoE, GFCE, FOC. Fermés.

Les limites héritées

Le KEV nécessite une CVE pour exister¹². Pas de CVE, pas de KEV. Ça signifie que le catalogue hérite de toutes les limites du système CVE.

Un 0-day activement exploité mais sans identifiant CVE ? Invisible au KEV jusqu'à attribution. Une vulnérabilité dans un produit dont le vendor refuse d'émettre une CVE ? Hors catalogue. Le backlog NVD de 20 000 entrées non traitées ? Des CVE existent mais le contexte manque.

Le KEV couvre environ 0,5% des CVE publiées¹³. Et les CVE ne couvrent qu'une fraction des vulnérabilités réelles.

Dans la matrice classique known/unknown, le KEV n'éclaire qu'un seul quadrant : vulnérabilité connue ET exploitation connue. Tout le reste — les 0-days actifs, les exploitations non détectées par les capteurs US, les vulnérabilités sans CVE — reste dans l'ombre.

Le piège cognitif

Le KEV offre une liste. Les organisations cochent les cases. "KEV patchées, conformité assurée."

Cette approche repose sur une hypothèse implicite : le code est sain par défaut, les vulnérabilités sont des exceptions qu'on peut identifier et corriger. Avec 29 000 CVE par an et 32% exploitées le jour même de leur publication¹⁴, cette hypothèse ne tient plus.

Le modèle mental qui manque : considérer tout code comme potentiellement hostile. Concevoir des architectures qui fonctionnent même en présence de composants compromis. Passer de "empêcher l'incident" à "opérer malgré l'incident".

Le KEV ne permet pas ce changement. Il le retarde. En offrant un signal de contrôle, il maintient l'illusion qu'on peut faire confiance au code patché. Alors que la question est ailleurs : comment je survis si mon code est compromis demain ?

Ce que ça signifie pour l'Europe

Les données de la série sont connues. 85% des solutions de sécurité européennes reposent sur le NVD. L'EUVD lancée en mai 2025 transpose automatiquement le catalogue KEV américain¹⁵. Rationnel à court terme. Dépendance structurelle à moyen terme.

L'Europe n'a pas d'équivalent KEV. L'EUVD est une base de vulnérabilités, pas un catalogue d'exploitation confirmée avec sources de renseignement propres. La construire supposerait des capteurs européens, du renseignement européen, une coordination européenne. Les briques manquent.

Depuis janvier : le canal Hybrid CoE est fermé. Le GFCE est fermé. Le NVD se dégrade. Le KEV devient le seul signal accessible. Un signal que Washington contrôle, alimente selon ses priorités, et partage dans sa version minimale.

Ce que je ne sais pas

Si la consolidation est une maturation choisie, un arbitrage contraint, ou autre chose. Si le renseignement partagé avec l'Europe s'est déjà dégradé depuis les fermetures de janvier. Si le modèle KEV peut tenir face à l'accélération des exploitations, ou s'il va se noyer dans son propre volume. Avec des ressources CISA contraintes et un leadership en crise permanente — l'agence attend toujours un directeur confirmé, un an après le début du mandat —, le catalogue pourrait même stagner pendant que les exploitations augmentent, créant un faux sentiment de stabilité.

Ce que ces événements suggèrent : Washington recalibre son engagement vers les leviers de pouvoir réel. Standards techniques, infrastructure, capacités offensives. Et abandonne les coûts de la coopération.

Retour à l'anomalie

Deux jours d'écart. Trois organisations de coopération fermées. Dix directives absorbées dans un catalogue unique. Un milliard pour l'offensif pendant que l'infrastructure défensive tourne à 35%.

Le KEV est ce qui reste quand le reste ferme. Un flux filtré, biaisé géographiquement, limité aux vulnérabilités avec CVE, partagé dans sa version minimale.

L'Europe peut continuer à consommer ce signal et cocher les cases de conformité. Elle peut aussi commencer à se demander ce qui ne figure pas sur la liste — et pourquoi.

Cet article s'inscrit dans une série d'analyses sur les failles structurelles de la cybersécurité occidentale :

- Article 1 : La vulnérabilité de la gestion des vulnérabilités

- Article 2 : La dépendance européenne aux standards américains

- Article 3 : Les États, architectes cachés du marché noir des vulnérabilités

- Article 4 : L'IA ou l'effondrement du modèle défensif occidental

- Article 5 : Desert Power — survivre sans l'Empire

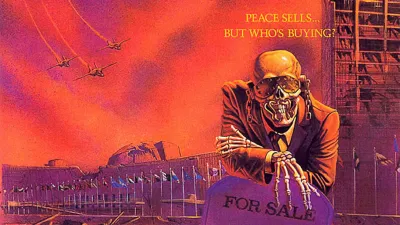

- Article 6 : I Am Altering the Deal

Références

¹ BleepingComputer, "CISA retires 10 emergency cyber orders in rare bulk closure", 8 janvier 2026 https://www.bleepingcomputer.com/news/security/cisa-retires-10-emergency-cyber-orders-in-rare-bulk-closure/

² Cyble, "2025 CISA KEV Catalog Hits 1,484 Exploited Vulnerabilities", janvier 2026 https://cyble.com/blog/cisa-kev-2025-exploited-vulnerabilities-growth/

³ Cyble, ibid. : "an increase of more than 30% above the trend seen in 2023 and 2024"

⁴ GIS Reports, "U.S. cybersecurity policy under Trump", novembre 2025 https://www.gisreportsonline.com/r/trump-cyber/

⁵ Cybersecurity Dive, "CISA loses nearly all top officials as purge continues", 27 mai 2025 ; Federal News Network, "CISA director void leaves cyber agency embroiled in uncertainty", 13 janvier 2026 ; Politico, "Acting CISA chief sought ouster of agency's chief information officer", 18 janvier 2026 https://www.cybersecuritydive.com/news/cisa-senior-official-departures/748992/ https://federalnewsnetwork.com/cybersecurity/2026/01/cisa-director-void-leaves-cyber-agency-embroiled-in-uncertainty/ https://www.politico.com/news/2026/01/18/acting-cisa-chief-sought-ouster-of-agencys-chief-information-officer-00735826

⁶ Socket.dev, "NVD Backlog Tops 20,000 CVEs Awaiting Analysis", novembre 2025 https://socket.dev/blog/nvd-backlog-tops-20-000-cves

⁷ GIS Reports, ibid. : "The expiration of CISA's 2015 legislation at the end of September"

⁸ Bloomberg, "Trump Administration Turning to Private Firms in Cyber Offensive", 12 décembre 2025 https://www.bloomberg.com/news/articles/2025-12-12/trump-administration-turning-to-private-firms-in-cyber-offensive

⁹ The Record, "CISA sunsets 10 emergency directives thanks to evolution of exploited vulnerabilities catalog", 8 janvier 2026 https://therecord.media/cisa-sunsets-10-emergency-directives

¹⁰ Nucleus Security, "Top Observations from CISA KEV Enrichment Dashboard" : "88% of CISA KEV vulnerabilities have a CVSS rating of high or critical" https://nucleussec.com/blog/top-observations-from-cisa-kev-enrichment-dashboard/

¹¹ Picus Security, "CISA's Known Exploited Vulnerabilities (KEV) Explained", juin 2025 https://www.picussecurity.com/resource/blog/cisas-known-exploited-vulnerabilities-kev-explained

¹² CISA, "KEV Catalog Reaches 1000, What Does That Mean and What Have We Learned" : "Every candidate vulnerability needs to have a CVE ID" https://www.cisa.gov/news-events/news/kev-catalog-reaches-1000-what-does-mean-and-what-have-we-learned

¹³ Nucleus Security, "Guide to CISA KEV Enrichment" : "CISA KEV catalog actively only having less than .5% of all identified CVE vulnerabilities" https://nucleussec.com/resources/guides/guide-to-cisa-kev-enrichment/

¹⁴ VulnCheck, "State of Exploitation - 1H 2025", juillet 2025 : "32.1% of vulnerabilities being exploited on or before the day of the CVE disclosure" https://www.vulncheck.com/blog/state-of-exploitation-1h-2025

¹⁵ VulnCheck, "Does ENISA EUVD live up to all the hype?", mai 2025 https://www.vulncheck.com/blog/enisa-euvd