La dépendance européenne : otage d'un système de vulnérabilités qu'elle ne contrôle pas

Troisième volet de notre série sur la gestion des vulnérabilités

Après avoir exploré les failles du système mondial de gestion des vulnérabilités et le rôle paradoxal des États, penchons-nous sur la situation européenne. Comment un continent technologiquement avancé s'est-il retrouvé entièrement dépendant d'infrastructures qu'il ne maîtrise pas ? Et surtout, quelles opportunités cette position apparemment défavorable pourrait-elle receler ?

Une dépendance technique devenue stratégique

L'Europe fonctionne aujourd'hui sur des rails américains en matière de cybersécurité. Le système CVE du MITRE, la base NVD du NIST, les benchmarks CIS, la liste KEV de la CISA - autant d'outils devenus indispensables au quotidien de nos équipes de sécurité. Cette standardisation mondiale présente d'indéniables avantages : un langage commun, des processus harmonisés, une mutualisation des efforts.

Mais elle révèle aussi ses limites. En février 2024, la panne du NVD a mis en lumière notre vulnérabilité : pendant plusieurs semaines, de nombreuses organisations européennes ont vu leurs processus de détection perturbés. Un incident technique outre-Atlantique, et c'est tout un continent qui navigue partiellement à l'aveugle. Cette dépendance devient encore plus préoccupante avec les derniers développements : en juin 2025, l'administration Trump a annoncé une réduction de 30% des effectifs et 17% du budget de la CISA - l'agence même qui maintient la liste KEV sur laquelle s'appuient tant d'organisations européennes. Comment continuer à dépendre d'un système dont les moyens s'effondrent ? Un système qui nous submerge déjà avec 29 000+ CVE annuels sans traiter les vraies menaces - ces fameux 0,6% de zero-days qui causent 80% des dégâts.

Plus subtil mais tout aussi important : les priorités américaines deviennent mécaniquement les nôtres. La liste KEV reflète les menaces perçues par la CISA, qui ne correspondent pas toujours aux réalités européennes. Les scores CVSS sont calibrés sur des contextes qui ne sont pas nécessairement les nôtres. Sans que ce soit intentionnel, nous importons des biais qui peuvent nous éloigner de nos vrais risques.

Des coûts qui interrogent sur l'efficacité du modèle

Les chiffres donnent le vertige. L'Allemagne à elle seule a subi 206 milliards d'euros de pertes liées à la cybercriminalité en 2023, montant porté à 266,6 milliards en 2024 selon Bitkom. À l'échelle européenne, on évoquait déjà 345 milliards d'euros en 2018.

Ces coûts explosent notamment à cause des attaques sur la chaîne d'approvisionnement. Selon une étude récente, 71% des organisations ont subi au moins une attaque supply chain avec impact matériel sur la seule année écoulée. Un phénomène qui a doublé en un an selon Verizon. Pendant que nous nous épuisons à scanner 29 000+ CVE, les attaquants exploitent nos angles morts : 79% des entreprises admettent surveiller moins de la moitié de leur chaîne d'approvisionnement étendue.

Ces montants croissants posent une question légitime : si nous dépensons tant pour appliquer scrupuleusement les standards de sécurité, pourquoi les résultats ne suivent-ils pas ? La réponse tient peut-être moins à la qualité de notre exécution qu'aux limites intrinsèques du modèle lui-même.

Et comme si cette dépendance technique ne suffisait pas, l'Europe subit également les agissements de ses propres services. Car pendant qu'elle s'épuise à gérer les vulnérabilités publiques, ses propres agences - DGSE française, BND allemand, GCHQ britannique - participent au même jeu trouble de stockage secret de vulnérabilités que leurs homologues américains. L'hypocrisie n'est pas qu'américaine : elle est systémiquement occidentale. Nous dépendons d'un catalogue incomplet pour nous défendre, pendant que nos propres services contribuent à maintenir secrètes les failles les plus dangereuses.

L'Europe en mouvement : des initiatives prometteuses

L'Europe n'est pas restée passive. Le lancement de l'EUVD (European Vulnerability Database) en mai 2025 marque une étape importante. Disponible en 24 langues, intégrant les spécificités réglementaires européennes, cette base offre un début de réponse à notre dépendance. L'ENISA est également devenue CNA (CVE Numbering Authority) en janvier 2024, ce qui lui permet de contribuer directement au système global.

L'incohérence la plus révélatrice ? Alors que l'EUVD vient à peine d'être lancée, le Cyber Resilience Act prévoit déjà une plateforme distincte - le Single Reporting Platform (SRP) - pour signaler les vulnérabilités activement exploitées d'ici septembre 2026. Deux bases, deux processus, deux systèmes pour un même objectif : gérer les vulnérabilités. Cette fragmentation annoncée illustre parfaitement notre tendance à multiplier les structures plutôt qu'à simplifier les processus. Les équipes de sécurité, déjà submergées par les 29 000+ CVE annuelles, devront jongler entre l'EUVD, le SRP, sans compter les bases américaines qui restent incontournables.

Les cadres réglementaires se multiplient : NIS2 pour les secteurs essentiels (qui devait être transposée au 17 octobre 2024, mais seuls six États membres l'ont fait dans les temps), CRA pour les produits numériques (obligations principales applicables en décembre 2027), DORA pour le secteur financier (en vigueur depuis janvier 2025). Chacun avec ses obligations, ses calendriers, ses autorités de supervision. Cette stratification réglementaire, bien qu'animée de bonnes intentions, perpétue paradoxalement le modèle de la course aux patches dont nous avons démontré l'inefficacité.

L'opportunité cachée dans le retard

Notre position de "suiveur" pourrait paradoxalement devenir un atout. N'ayant pas investi des décennies dans le développement d'un modèle aujourd'hui contesté, nous avons la liberté d'explorer de nouvelles approches sans le poids de l'héritage.

L'EUVD pourrait devenir bien plus qu'une copie du NVD. En enrichissant les données CVE avec du contexte européen, en développant des métriques adaptées à nos spécificités, en explorant des approches complémentaires comme la résilience architecturale, nous pouvons apporter une vraie valeur ajoutée.

L'idée n'est pas de remplacer le système mondial - ce serait contre-productif dans un espace cyber sans frontières. Il s'agit plutôt de l'enrichir, de le compléter, de l'adapter à nos besoins tout en restant interopérable. Utiliser les CVE comme langage commun tout en développant nos propres capacités d'analyse et de priorisation.

Vers une approche européenne distinctive

L'Europe a l'opportunité de développer une doctrine complémentaire centrée sur la résilience. Alors que le modèle dominant reste focalisé sur l'identification et la correction de chaque vulnérabilité, nous pourrions explorer plus systématiquement les architectures qui limitent l'impact des compromissions inévitables.

Cette approche devient d'autant plus urgente que les attaques se déplacent vers nos points faibles. Les récentes données montrent que les attaques supply chain ont doublé en un an, touchant désormais 71% des organisations. Face à cette réalité, continuer à privilégier le scanning exhaustif de vulnérabilités au détriment de la résilience architecturale relève de l'aveuglement volontaire. Il est temps de passer de la prévention exhaustive vers la résilience systémique.

Cette approche n'est pas exclusive - elle enrichit la gestion traditionnelle des vulnérabilités. Nous continuons à patcher, mais nous investissons aussi dans la capacité à fonctionner malgré les failles, à circonscrire les dégâts, à récupérer rapidement. C'est une forme de sagesse opérationnelle qui accepte l'imperfection du monde réel - et la duplicité de nos propres États.

Des initiatives existent déjà. Certaines organisations européennes ont développé des modèles de défense en profondeur remarquables. Des recherches prometteuses émergent de nos universités sur la résilience des systèmes. L'enjeu est de passer de ces expériences isolées à une approche systémique.

Construire sur des fondations partagées

La force de l'Europe pourrait résider dans sa capacité à articuler global et local, standard et innovation. Nous avons besoin des CVE pour communiquer avec le reste du monde, mais rien ne nous empêche d'y ajouter notre propre intelligence. Nous devons respecter les standards internationaux tout en développant ce qui nous manque.

Cette stratégie d'enrichissement progressif présente plusieurs avantages :

- Elle maintient l'interopérabilité essentielle dans un monde connecté

- Elle permet d'expérimenter sans tout casser

- Elle offre un chemin de migration en douceur

- Elle valorise nos spécificités sans nous isoler

L'ENISA pourrait jouer un rôle clé en fédérant les initiatives nationales, en facilitant le partage d'expérience, en développant des outils communs. Non pas pour remplacer l'existant, mais pour y ajouter la couche d'intelligence européenne qui nous fait défaut.

Un chemin pragmatique vers plus d'autonomie

L'autonomie stratégique n'est pas l'autarcie. Dans le domaine cyber, s'isoler serait suicidaire. Mais dépendre entièrement de décisions prises ailleurs l'est tout autant. La voie européenne pourrait être celle d'une interdépendance assumée et maîtrisée.

Concrètement, cela pourrait signifier :

- Continuer à utiliser les référentiels mondiaux comme base commune

- Y ajouter systématiquement notre propre analyse et contextualisation

- Développer des capacités de continuité en cas de défaillance des systèmes américains

- Investir dans des approches complémentaires, notamment autour de la résilience

- Contribuer activement à l'évolution des standards mondiaux

Cette approche demande de la patience et de la constance. Les résultats ne seront pas immédiats. Mais elle offre un chemin réaliste vers une position plus équilibrée, où l'Europe utilise les outils mondiaux par choix éclairé plutôt que par défaut.

L'invitation à bâtir ensemble

La situation actuelle n'est satisfaisante pour personne. Les organisations européennes croulent sous des alertes peu contextualisées. Les équipes de sécurité s'épuisent dans une course sans fin. Les coûts explosent sans que la sécurité s'améliore proportionnellement.

Mais cette crise porte en elle les germes d'un renouveau. En reconnaissant lucidement notre dépendance actuelle, en identifiant ce qui fonctionne et ce qui doit évoluer, en mobilisant nos talents et nos ressources, l'Europe peut contribuer à réinventer la cybersécurité mondiale.

Non pas en opposition aux modèles existants, mais en apportant ce qui leur manque. Non pas en nous isolant, mais en enrichissant l'écosystème global de nos innovations. Non pas en reproduisant les erreurs du passé, mais en explorant les voies de demain.

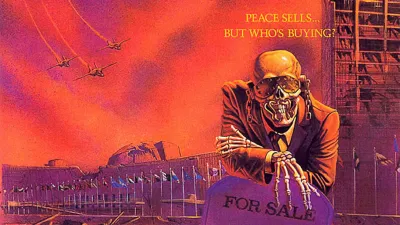

Dans un monde où les États - y compris européens - ont choisi d'être pompiers-pyromanes, où le système de gestion est devenu sa propre vulnérabilité, l'Europe doit tracer sa voie. Une voie qui reconnaît les réalités géopolitiques sans s'y résigner. Qui utilise les outils existants sans en être prisonnière. Qui innove sans rompre.

La cybersécurité mondiale a besoin de diversité dans les approches, de redondance dans les systèmes, d'innovation dans les méthodes. L'Europe, par sa position unique - technologiquement avancée mais sans l'inertie d'un modèle vieillissant - peut apporter cette contribution essentielle.

Le chemin est tracé. Les outils commencent à exister. Les talents sont là. Il ne manque que la volonté collective de transformer notre dépendance actuelle en opportunité d'innovation. De faire de notre retard apparent un tremplin vers de nouvelles approches. De contribuer, à notre manière, à un cyberespace plus sûr pour tous.

L'urgence de cette émancipation n'a jamais été aussi claire. Avec les coupes budgétaires massives annoncées pour la CISA américaine, le système dont nous dépendons n'est plus seulement défaillant - il est en cours de démantèlement partiel. L'Europe ne peut plus se permettre d'attendre.

Prochain article : "L'IA ou l'accélération du chaos : quand le coût d'attaque s'effondre"

Initialement publié sur LinkedIn le 2025-07-03