Final report, 2026. Third officer reporting.

In cyberspace, no one can hear you scream.

600 millions de données personnelles françaises dans la nature. Plus de 50 organisations majeures compromises. Parmi elles : des ministères, des opérateurs télécom, des géants du luxe.

Des structures avec des budgets, des équipes, des solutions déployées.

La question évidente : pourquoi ça n'a pas suffi ?

La réponse habituelle pointe la négligence ou le manque de moyens. Les faits de 2025 suggèrent autre chose.

Le paradoxe

SFR, Bouygues, Air France. LVMH, Dior, Cartier. Le Ministère de l'Intérieur, France Travail, huit Agences Régionales de Santé.

Ces organisations cochaient les cases. EDR en place, SOC opérationnel, conformité respectée. Elles ont quand même été compromises.

La même semaine, l'Agence Spatiale Européenne confirmait une intrusion sur ses serveurs de développement — deuxième incident en deux ans.

Soit elles étaient toutes négligentes malgré leurs moyens. Soit quelque chose a changé qui rend ces défenses insuffisantes.

Ce que les rapports 2025 documentent

Microsoft, Google et Anthropic ont publié des analyses convergentes à l'automne 2025.

Microsoft observe que le phishing assisté par IA atteint un taux de clic de 54%, contre 12% pour le phishing traditionnel. Soit 4,5 fois plus efficace. La rentabilité potentielle serait multipliée par 50.

Le rapport note aussi 225 échantillons de contenu généré par IA dans des opérations étatiques. Il y a deux ans : zéro.

Google a identifié 57 groupes étatiques utilisant des outils d'IA générative. Plus significatif : l'apparition de malwares qui intègrent des modèles de langage dans leur exécution.

PROMPTFLUX se réécrit toutes les heures en interrogeant un LLM. PROMPTSTEAL, attribué au groupe russe APT28, génère ses commandes système à la volée plutôt que de les coder en dur.

Anthropic a documenté ce qu'elle décrit comme la première cyberattaque à grande échelle exécutée sans intervention humaine substantielle.

Un agent IA a cartographié les réseaux cibles, découvert des vulnérabilités, extrait des données. À une vitesse qualifiée d'"impossible pour des hackers humains" : des milliers de requêtes par seconde.

Trente organisations ciblées, plusieurs compromissions réussies. L'intervention humaine totale : environ 20 minutes.

Ces trois rapports convergent : l'IA passe d'outil d'assistance à composante opérationnelle des attaques.

L'infrastructure qui fatigue

Pendant que les attaquants s'outillent, l'infrastructure mondiale de référence montre des signes d'épuisement.

Le gouvernement américain a connu 43 jours de shutdown. La CISA a fonctionné à 35% de ses effectifs.

Le backlog du NVD dépasse 20 000 vulnérabilités non traitées. MITRE utilise désormais un LLM pour compenser "le manque de temps ou d'expertise" de ses analystes. 24% de leur base a dû être réexaminée.

32% des vulnérabilités sont exploitées le jour même de leur publication. Le temps moyen pour déployer un correctif reste de plusieurs semaines.

En septembre 2025, 78% des vulnérabilités activement exploitées n'étaient pas encore référencées par l'agence fédérale américaine chargée de les signaler.

Le système d'alerte ne suit plus.

Ce qui va changer en 2026

Les outils qui ont permis ces attaques se démocratisent. Le protocole MCP est devenu un standard ouvert. Des modèles open-source offrent des performances comparables pour une fraction du coût.

Google le formule ainsi : l'intégration de l'IA "permet à des acteurs aux ressources limitées d'opérer plus efficacement et à moindre coût".

Anthropic est plus direct : "Des groupes moins expérimentés peuvent désormais mener des attaques de grande envergure."

Côté offensif étatique, les investissements accélèrent. L'administration américaine a provisionné 1 milliard de dollars pour des opérations cyber avec des entreprises privées.

Le directeur cyber du Conseil de sécurité nationale parle de "déstigmatiser et normaliser" l'usage offensif.

Ce que la réglementation ne résoudra pas

L'Europe a pris du retard sur NIS2. En mai 2025, la Commission a rappelé à l'ordre 19 États membres. La France a repoussé ses débats à 2026.

Le retard est un symptôme. La réglementation encode le modèle existant : obligations de moyens sur la détection, le patch, la conformité. Elle optimise un paradigme qui montre ses limites face à des attaques qui s'adaptent en temps réel.

Les organisations qui attendent la réglementation pour agir ont déjà perdu. Celles qui se conforment sans questionner le modèle risquent de cocher des cases pendant que les attaques les contournent.

Ce que ça implique

Je distingue ce que les données montrent de ce que j'en déduis.

Les données montrent : des organisations équipées se font compromettre, l'IA automatise des attaques complexes et les adapte en temps réel, l'infrastructure d'alerte s'essouffle, les investissements étatiques privilégient l'offensif.

J'en déduis : le modèle fondé sur la détection de comportements anormaux perd en efficacité. L'attaquant peut se fondre dans le trafic légitime, adapter son code dynamiquement, opérer plus vite que le cycle de correction.

Ce qui reste incertain : le timing exact du basculement, l'émergence d'approches alternatives, la capacité des organisations à changer avant d'y être contraintes.

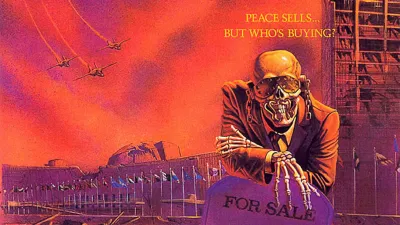

1987

Pourquoi ça n'a pas suffi ?

Parce que les défenses déployées reposent sur une hypothèse : le comportement malveillant est distinguable du comportement normal. Cette hypothèse date de 1987. Elle a fondé toute l'industrie de la détection.

Face à un malware qui se réécrit toutes les heures, un agent qui opère à des milliers de requêtes par seconde, un attaquant qui génère ses commandes à la volée, cette hypothèse vacille.

Les organisations de 2025 n'ont pas échoué par négligence. Elles ont appliqué un modèle qui atteint ses limites.

2026 va diffuser les outils qui ont rendu ces attaques possibles.

Des pistes existent : segmentation radicale, architectures qui limitent la propagation, approches qui acceptent l'incident et se concentrent sur la survie.

Le terrain reste vierge. C'est peut-être là que ça se joue.

Sources

- Microsoft Digital Defense Report 2025, octobre 2025

- Google Threat Intelligence Group, "Advances in Threat Actor Usage of AI Tools", novembre 2025

- Anthropic, "Disrupting the first reported AI-orchestrated cyber espionage campaign", novembre 2025

- European Space Agency, communiqué officiel, 30 décembre 2025

- NIST NVD Status Updates, novembre 2025

- MITRE CWE Top 25 Methodology, décembre 2025

- VulnCheck, "State of Exploitation 1H 2025", juillet 2025 ; "October 2025 Research Highlights", octobre 2025

- European Commission, NIS2 Transposition Status, mai 2025

Initialement publié sur LinkedIn le 2026-01-01