De la Défense Périmétrique à l'Antifragilité : La Métamorphose de la Cybersécurité

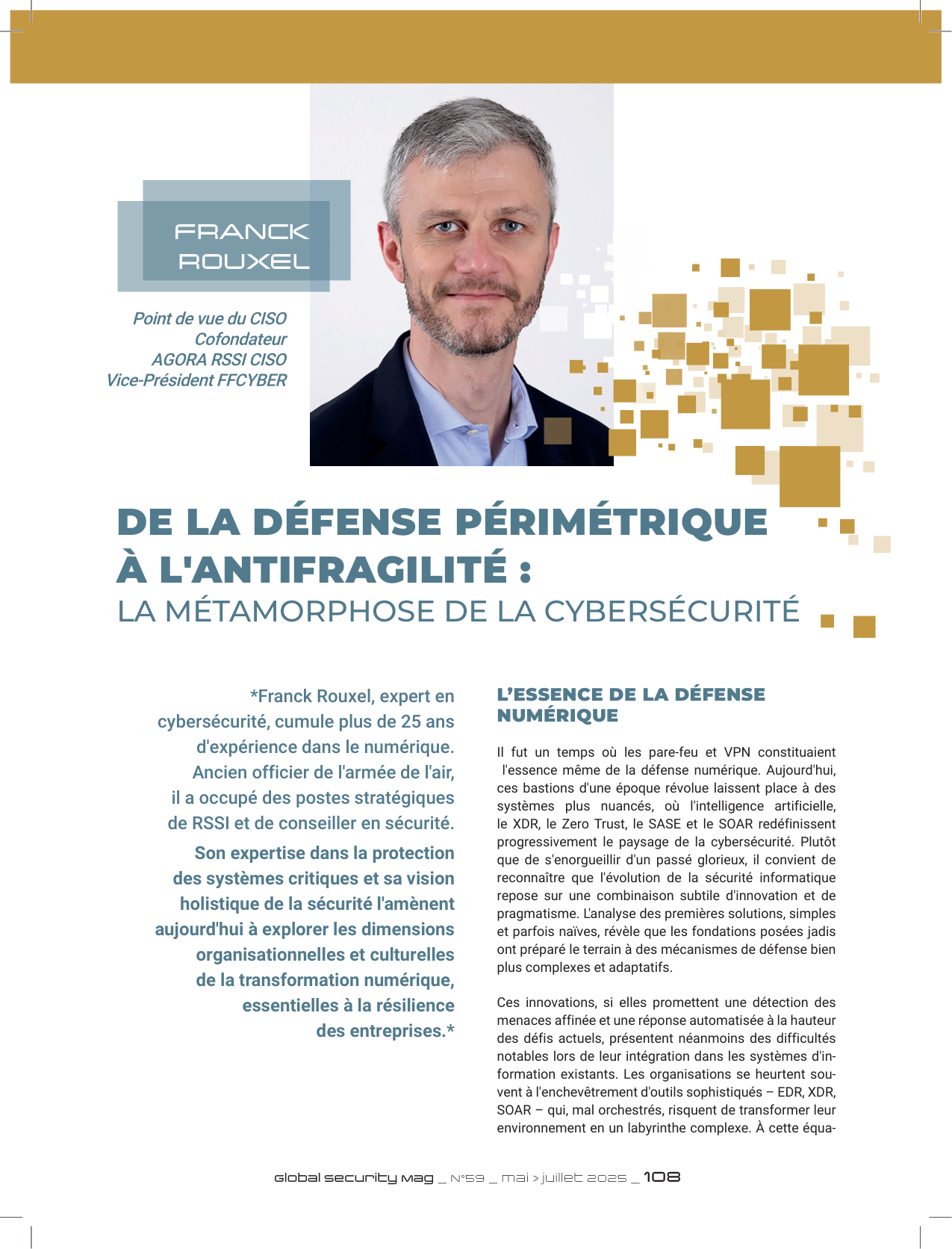

Franck Rouxel, expert en cybersécurité, cumule plus de 25 ans d'expérience dans le numérique. Ancien officier de l'armée de l'air, il a occupé des postes stratégiques de RSSI et de conseiller en sécurité. Son expertise dans la protection des systèmes critiques et sa vision holistique de la sécurité l'amènent aujourd'hui à explorer les dimensions organisationnelles et culturelles de la transformation numérique, essentielles à la résilience des entreprises.

L'essence de la défense numérique

Il fut un temps où les pare-feu et VPN constituaient l'essence même de la défense numérique. Aujourd'hui, ces bastions d'une époque révolue laissent place à des systèmes plus nuancés, où l'intelligence artificielle, le XDR, le Zero Trust, le SASE et le SOAR redéfinissent progressivement le paysage de la cybersécurité. Plutôt que de s'enorgueillir d'un passé glorieux, il convient de reconnaître que l'évolution de la sécurité informatique repose sur une combinaison subtile d'innovation et de pragmatisme. L'analyse des premières solutions, simples et parfois naïves, révèle que les fondations posées jadis ont préparé le terrain à des mécanismes de défense bien plus complexes et adaptatifs.

Ces innovations, si elles promettent une détection des menaces affinée et une réponse automatisée à la hauteur des défis actuels, présentent néanmoins des difficultés notables lors de leur intégration dans les systèmes d'information existants. Les organisations se heurtent souvent à l'enchevêtrement d'outils sophistiqués – EDR, XDR, SOAR – qui, mal orchestrés, risquent de transformer leur environnement en un labyrinthe complexe. À cette équation s'ajoute la lourdeur persistante des systèmes legacy, héritages d'une ère moins numérique, qui continuent d'entraver l'harmonisation des processus. Ce cocktail – un savant mélange d'innovations de pointe et de technologies d'un autre temps – illustre avec une pointe d'ironie que le progrès ne s'improvise pas et que la coordination minutieuse reste indispensable pour éviter que l'excès de technologie ne se mue en un casse-tête insurmontable.

La dépendance croissante aux infrastructures cloud et les aléas géopolitiques

Au-delà de ces enjeux d'intégration, une dimension souvent négligée dans l'évaluation des solutions de cybersécurité modernes réside dans leur dépendance croissante aux infrastructures cloud. Les XDR, SOAR et autres plateformes avancées s'appuient massivement sur des architectures distribuées, hébergées chez les grands fournisseurs cloud internationaux. Cette évolution, si elle apporte agilité et puissance analytique, introduit également une vulnérabilité systémique dans un contexte géopolitique de plus en plus tendu.

Les récentes tensions internationales révèlent la fragilité de ces équilibres. Un cas emblématique est celui du cadre juridique des transferts de données transatlantiques, actuellement mis à l'épreuve par des bouleversements politiques aux États-Unis. La remise en question des organes de contrôle indépendants comme le Privacy and Civil Liberties Oversight Board (PCLOB) ou le Data Protection Review Court (DPRC) illustre parfaitement comment des changements politiques peuvent, en quelques semaines, fragiliser des accords internationaux considérés comme stables.

Face à ces incertitudes, les organisations doivent désormais intégrer à leur analyse de risques la possibilité de perturbations majeures dans l'accès à leurs solutions de sécurité : que se passerait-il si, suite à des tensions diplomatiques, un fournisseur cloud étranger se voyait contraint de suspendre ses services ? Comment garantir la continuité de la détection et de la réponse aux incidents si les flux de données analytiques étaient soudainement interrompus par une décision réglementaire ou politique ?

Cette problématique exige une évaluation minutieuse des architectures sous-jacentes aux solutions de cybersécurité déployées. Le choix d'un fournisseur XDR ou SOAR ne peut plus se limiter à ses capacités techniques, mais doit intégrer la résilience de son infrastructure face aux aléas géopolitiques et sa conformité durable aux exigences réglementaires comme le RGPD ou la NIS2.

L'arrivée imminente de l'informatique quantique et ses répercussions

Parallèlement à ces préoccupations immédiates, l'horizon technologique s'assombrit avec l'arrivée imminente de l'informatique quantique. Les algorithmes de cryptographie traditionnels – RSA, ECC – voient leur robustesse mise en question par la promesse d'une puissance de calcul inédite. Le redouté scénario du « stocker maintenant, décrypter plus tard » n'est plus à exclure : des données précieuses, interceptées aujourd'hui, pourraient être déchiffrées demain par des machines quantiques.

Pour répondre à ce défi, la communauté internationale s'active autour de la normalisation des algorithmes post-quantiques, avec des initiatives menées par le NIST, l'ANSSI et d'autres acteurs de premier plan. Cependant, l'expérience de la transition TLS 1.1 vers TLS 1.2 nous enseigne que de telles migrations cryptographiques à l'échelle mondiale peuvent prendre bien plus longtemps que prévu – près d'une décennie pour TLS 1.2, malgré une standardisation dès 2008. La transition vers la cryptographie post-quantique s'annonce encore plus complexe, car elle implique non seulement des changements de protocoles, mais une refonte fondamentale des primitives cryptographiques sous-jacentes.

Les obstacles structurels observés lors de la migration TLS sont susceptibles de se reproduire, mais avec une ampleur accrue : inertie des systèmes legacy, retard d'adoption dans certains secteurs (comme l'éducation et l'administration publique qui accusaient encore 40% de retard en 2020 pour TLS 1.2), et difficulté à coordonner une transition homogène à travers des écosystèmes hétérogènes. Si la migration TLS 1.2 a nécessité des annonces coordonnées des grands navigateurs et l'appui de réglementations sectorielles comme PCI-DSS, la transition post-quantique exigera une stratégie encore plus globale et concertée.

De plus, contrairement à TLS 1.2 qui apportait des améliorations incrémentales, les algorithmes post-quantiques présentent des caractéristiques radicalement différentes (signatures et clés plus volumineuses, nouvelles propriétés mathématiques) qui pourraient affecter la performance et nécessiter des adaptations matérielles. La transition post-quantique devra donc naviguer entre l'urgence sécuritaire et les contraintes pratiques de déploiement, tout en évitant la fragmentation qui pourrait résulter de l'adoption de solutions temporaires divergentes. Dans ce contexte, les approches hybrides combinant cryptographie classique et post-quantique semblent incontournables pour assurer une transition en douceur, à l'image de la coexistence prolongée de TLS 1.0/1.1 avec TLS 1.2 qui a permis la continuité des services pendant la période de migration.

La cybersécurité dans un paysage en constante évolution

Dans ce paysage en constante évolution, la cybersécurité ne saurait se réduire à une question purement technique. L'évolution des menaces impose une révision des modes de gouvernance, où le rôle du RSSI, désormais CISO, se mue en véritable levier stratégique. Ce dernier, qui n'est plus cantonné aux opérations techniques, doit aujourd'hui traduire les risques en enjeux économiques et culturels, et guider l'ensemble de l'organisation vers une posture résiliente.

Dans ce contexte, la notion d'antifragilité – la capacité non seulement à résister aux chocs mais à s'en enrichir – émerge comme un concept déterminant. Cette philosophie, adoptée par des entreprises avant-gardistes, ouvre la voie à une mutation du CISO vers le rôle de Chief Resilience Officer, une fonction qui transcende la sécurité pure pour englober la gestion globale des risques, qu'ils soient cyber ou organisationnels. La gouvernance moderne, soutenue par une approche agile et collaborative, se doit ainsi d'intégrer cette dimension antifragile, favorisant une adaptation constante et une anticipation des imprévus, sans pour autant renoncer à la rigueur nécessaire pour répondre aux exigences réglementaires et aux défis géopolitiques.

Les incertitudes géopolitiques actuelles viennent renforcer cette nécessité d'évolution, soulignant l'importance d'une approche prudente en matière de délégation de services critiques. Les organisations doivent réexaminer leurs dépendances technologiques à l'aune de scénarios de crise jusqu'alors considérés comme improbables : suspension soudaine d'accords internationaux sur les transferts de données, rupture d'approvisionnement en services cloud, ou restrictions d'accès aux mises à jour de sécurité. Cette nouvelle réalité appelle au développement de stratégies de souveraineté numérique, où les considérations de continuité opérationnelle s'étendent bien au-delà des traditionnels plans de reprise d'activité. Il s'agit désormais d'anticiper les conséquences de décisions politiques prises à des milliers de kilomètres, susceptibles d'affecter en quelques heures la disponibilité de services jugés essentiels. La diversification des fournisseurs, l'évaluation systématique des risques géopolitiques dans la chaîne d'approvisionnement technologique, et le développement de compétences internes critiques deviennent ainsi des composantes essentielles d'une stratégie de cybersécurité mature.

En définitive, l'avenir de la cybersécurité réside dans l'équilibre subtil entre l'innovation technologique et la transformation des mentalités. Les organisations, pour demeurer pertinentes dans un environnement en perpétuelle mutation, doivent non seulement investir dans des outils de pointe, mais aussi repenser leur structure, intégrer les vestiges du passé sans s'y enliser, et adopter des méthodes collaboratives qui embrassent l'antifragilité comme moteur de résilience. Il ne s'agit pas ici de glorifier la technologie ou de fustiger le legacy, mais de reconnaître que la véritable avancée se trouve dans la capacité à se réinventer continuellement, en gardant toujours à l'esprit que la force d'une organisation réside autant dans son agilité que dans sa solidité. C'est cette approche mesurée et pragmatique qui, en définitive, permettra de transformer les défis d'un monde numérique incertain en opportunités de progrès durable, en cultivant une résilience qui dépasse la simple robustesse pour atteindre une véritable antifragilité organisationnelle.

📰 Cet article a été publié dans Global Security Magazine #59 (Mai-Juillet 2025)