De CrowdStrike à la monopolisation : Comment Microsoft transforme la sécurité Windows

De CrowdStrike à la monopolisation : Comment Microsoft transforme la sécurité Windows

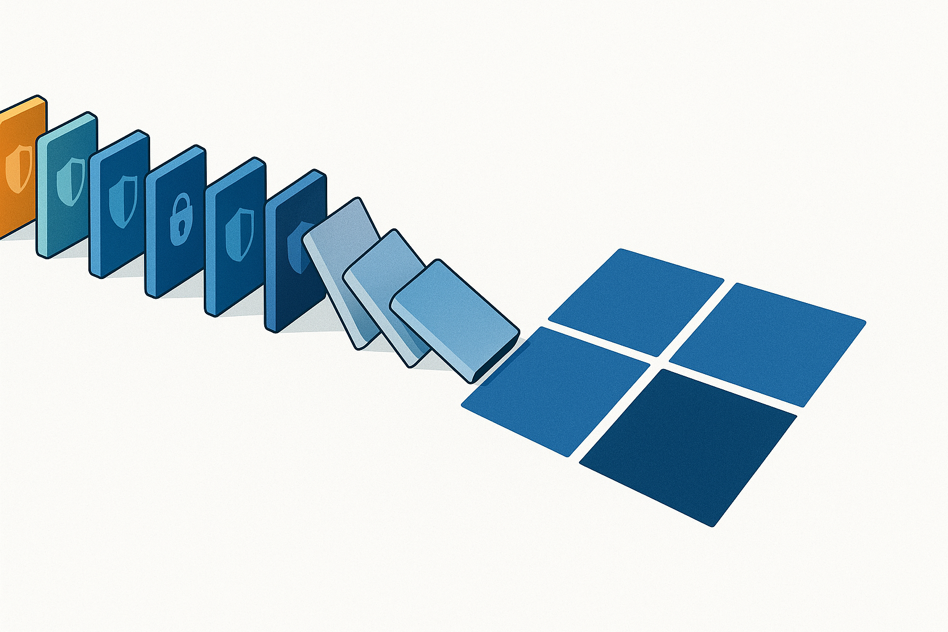

Juin 2025 - Microsoft annonce une refonte majeure de l'architecture de sécurité Windows. Cette transformation, présentée comme une réponse à l'incident CrowdStrike de 2024, soulève des questions fondamentales sur l'avenir de la cybersécurité endpoint. Analyse d'une mutation qui pourrait redéfinir l'écosystème de sécurité informatique.

L'onde de choc CrowdStrike et ses répliques

Le 19 juillet 2024 restera gravé dans la mémoire collective de l'IT comme le jour où 8,5 millions d'écrans Windows se sont figés dans leur livrée bleue caractéristique. Un simple bug de validation dans une mise à jour CrowdStrike - une erreur de comptage entre 20 et 21 paramètres - a suffi pour paralyser des aéroports, des hôpitaux, des institutions financières à travers le monde. Au-delà du chaos opérationnel et des milliards de pertes, cet incident a révélé une vérité dérangeante : notre infrastructure numérique mondiale repose sur des fondations plus fragiles qu'on ne l'imaginait.

C'est dans ce contexte que Microsoft a dévoilé, en juin 2025, sa vision pour l'avenir de la sécurité Windows. L'annonce, présentée comme le fruit d'une collaboration avec les principaux éditeurs EDR, promet une transformation majeure : les solutions de sécurité tierces seraient progressivement éloignées du kernel Windows, confinées à opérer en mode utilisateur via de nouvelles API.

Cette nouvelle architecture, développée suite au "Windows Endpoint Security Ecosystem Summit" de septembre 2024, vise officiellement à prévenir les incidents type CrowdStrike. David Weston, VP sécurité chez Microsoft, évoque un "travail collectif" impliquant "des dizaines de partenaires" dont CrowdStrike, Bitdefender, ESET et Trend Micro. Une private preview est déjà en cours avec certains membres du programme Microsoft Virus Initiative (MVI), avec des "itérations basées sur les retours" promises pour les mois à venir.

Mais derrière cette façade collaborative se cache une réalité plus complexe. Comment maintenir une détection efficace des menaces sans accès privilégié au cœur du système ? Pourquoi Microsoft Defender conserverait-il des privilèges refusés aux autres ? Et surtout, est-ce vraiment le moment de réduire nos capacités de détection alors que les cybermenaces n'ont jamais été aussi sophistiquées ?

La mécanique du changement : comprendre l'architecture

Pour saisir l'ampleur de cette transformation, il faut d'abord comprendre comment fonctionnent actuellement les solutions de sécurité endpoint. Imaginez le système d'exploitation comme un building sécurisé. Le kernel, c'est le centre de contrôle au sous-sol - là où convergent tous les systèmes vitaux : électricité, ventilation, accès. Les solutions EDR actuelles ont leurs agents postés dans ce centre névralgique. Ils voient tout, entendent tout, peuvent intervenir instantanément sur n'importe quelle anomalie.

Cette position privilégiée leur permet de détecter les attaques les plus sournoises - celles qui ne laissent aucune trace sur le disque, qui manipulent directement la mémoire, qui se glissent entre les processus légitimes. Les malwares "fileless" représentent aujourd'hui plus de 70% des attaques sophistiquées selon les recherches académiques récentes. Sans visibilité au niveau kernel, ces menaces deviennent virtuellement invisibles.

La nouvelle architecture proposée par Microsoft déplace ces agents de sécurité du sous-sol vers le hall d'entrée. Certes, ils peuvent toujours observer les allées et venues, mais ils perdent la vision des tuyauteries, des câbles électriques, de tout ce qui se passe dans les entrailles du building. Microsoft promet de compenser avec des caméras et des capteurs - les fameuses nouvelles API - mais pourront-elles vraiment remplacer la présence physique au cœur du système ?

Ironiquement, Microsoft dispose déjà d'une technologie qui pourrait offrir un compromis intéressant : eBPF (extended Berkeley Packet Filter). Initialement développé pour Linux, eBPF permet d'exécuter du code de manière sécurisée dans le kernel sans les risques associés aux drivers traditionnels. CrowdStrike l'utilise d'ailleurs sur Linux avec succès. Mais sur Windows, cette option reste curieusement sous-exploitée, Microsoft préférant apparemment une séparation plus radicale entre kernel et user space - du moins pour les solutions tierces.

Les implications techniques sont préoccupantes. Bien qu'aucune étude comparative publique ne quantifie précisément la différence de taux de détection entre les approches kernel et user mode, le consensus technique est clair : avec l'architecture Windows actuelle, restreindre l'accès kernel réduirait significativement les capacités de détection des menaces avancées, particulièrement pour le fileless malware. Les chercheurs s'accordent à dire que ces malwares sont "l'une des menaces les plus difficiles à détecter pour les logiciels antivirus traditionnels" et que l'accès kernel reste actuellement nécessaire pour une protection efficace.

Le jeu des acteurs : entre diplomatie et inquiétude

La réaction de l'industrie à cette annonce révèle un malaise palpable sous le vernis des communiqués corporate. ESET, l'éditeur européen connu pour sa franchise, a choisi ses mots avec soin : "Il reste impératif que l'accès au kernel reste une option." Dans le langage feutré des relations corporate, c'est presque un cri d'alarme.

SentinelOne adopte une stratégie différente, soulignant que son architecture privilégie déjà le mode utilisateur. Une façon élégante de dire : "Nous sommes prêts, mais est-ce vraiment une bonne idée pour tout le monde ?" L'entreprise glisse néanmoins que les mises à jour directes cloud-to-kernel - le modèle utilisé par certains concurrents et par Microsoft lui-même - représentent un risque inhérent.

CrowdStrike, piégé par son rôle involontaire de déclencheur de cette transformation, se trouve dans une position délicate. L'entreprise affirme sa volonté de collaborer avec Microsoft tout en notant qu'un "travail significatif" reste nécessaire pour créer des solutions robustes sans accès kernel. Un euphémisme pour dire que la tâche s'annonce herculéenne.

Plus révélateur encore sont les silences. Plusieurs acteurs majeurs du marché n'ont émis aucun commentaire public. Dans une industrie habituellement prompte à communiquer, ce mutisme est assourdissant. Il suggère soit des négociations tendues en coulisse, soit une évaluation fébrile des options - techniques, commerciales, voire légales.

Le PDG de Cloudflare, Matthew Prince, est l'un des rares à avoir exprimé publiquement ses inquiétudes : "Les régulateurs doivent faire attention. Un monde où seul Microsoft peut fournir une sécurité endpoint efficace n'est pas un monde plus sûr." Une mise en garde qui résonne particulièrement dans le contexte actuel.

Le paradoxe du timing : sécuriser en temps de guerre

L'ironie du timing n'échappe à personne dans la communauté cybersécurité. Alors que les tensions géopolitiques atteignent des sommets - conflits en Ukraine, tensions au Moyen-Orient, rivalités sino-américaines exacerbées - Microsoft choisit ce moment précis pour potentiellement affaiblir les capacités de détection de l'écosystème Windows.

Les chiffres parlent d'eux-mêmes. Les attaques par ransomware ont augmenté de 70% en 2024. Les APT (Advanced Persistent Threats) étatiques sont plus actifs que jamais. Les infrastructures critiques - réseaux électriques, systèmes de santé, services financiers - subissent des assauts quotidiens. Dans ce contexte, réduire la visibilité des systèmes de défense apparaît comme une décision pour le moins surprenante.

Un expert en sécurité nationale, sous couvert d'anonymat, confiait récemment : "C'est comme si on décidait de remplacer les radars militaires par des jumelles au moment où les menaces aériennes se multiplient. Techniquement, on peut toujours observer le ciel, mais on perd en précision et en temps de réaction."

Cette transformation intervient également alors que l'Europe renforce ses exigences réglementaires. La directive NIS2, entrée en vigueur récemment, impose des standards de cybersécurité plus stricts aux organisations critiques. Comment concilier ces exigences accrues avec une potentielle réduction des capacités de détection ? La question reste ouverte.

Les enjeux de régulation : l'Europe face au défi

Il est intéressant de noter que cette évolution s'inscrit dans un contexte réglementaire paradoxal. Microsoft justifie en partie ces changements par un accord européen de 2009 qui l'obligeait à ouvrir l'accès au kernel Windows aux éditeurs tiers. Ironiquement, cette ouverture imposée pour garantir la concurrence pourrait aujourd'hui se refermer de manière asymétrique, créant potentiellement les conditions d'un avantage concurrentiel pour Windows Defender.

L'Europe, régulièrement active sur les questions de concurrence numérique, pourrait avoir un rôle déterminant dans cette transition. La Commission européenne vient d'ailleurs de rappeler à Microsoft, dans le dossier Teams, l'importance de maintenir une concurrence équitable dans les outils numériques.

Cette situation pourrait être l'occasion pour les autorités européennes de proposer un cadre qui assure que les évolutions techniques respectent l'équité concurrentielle. D'autant que l'ANSSI rappelle régulièrement l'importance de maintenir une diversité d'acteurs dans la cybersécurité, question de résilience et de sécurité des systèmes d'information.

Il existe d'ailleurs des précédents. En 2017, Kaspersky avait déjà soulevé auprès de Bruxelles la question des privilèges de Windows Defender. La différence aujourd'hui, c'est l'échelle : il ne s'agit plus seulement d'un antivirus, mais de l'architecture complète de sécurité endpoint.

Les régulateurs devront s'assurer que cette transformation ne crée pas de nouveaux monopoles, ne réduit pas la diversité nécessaire à la résilience, ne compromet pas la sécurité au nom de la stabilité. Leur vigilance doit s'exercer dès maintenant, pas après les premiers incidents majeurs.

Les scénarios du futur : entre espoir et vigilance

Projeter l'avenir de la cybersécurité Windows nécessite d'envisager plusieurs trajectoires possibles. Le scénario optimiste verrait Microsoft développer des API suffisamment sophistiquées pour compenser la perte d'accès kernel. Les éditeurs EDR innoveraient, créant de nouvelles approches de détection basées sur l'analyse comportementale avancée et l'intelligence artificielle. L'écosystème émergerait plus fort, plus stable, plus innovant.

Un scénario médian envisage une période de transition difficile mais gérable. Les organisations adapteraient leurs architectures de sécurité, compensant les angles morts par des couches supplémentaires de défense. Le marché se consoliderait autour de quelques acteurs majeurs capables d'investir dans la R&D nécessaire. Les incidents augmenteraient temporairement avant de se stabiliser.

Le scénario pessimiste, que personne ne souhaite mais que la prudence oblige à considérer, verrait une dégradation significative de la posture de sécurité globale. Les attaquants exploiteraient les angles morts créés par la nouvelle architecture. Microsoft Defender, avec ses privilèges maintenus, deviendrait une cible privilégiée - compromettre Defender signifierait compromettre potentiellement des millions de machines. Les régulateurs interviendraient tardivement, après des incidents majeurs.

La réalité se situera probablement quelque part entre ces extrêmes. L'histoire nous enseigne que les transformations technologiques majeures génèrent rarement les catastrophes annoncées, mais aussi qu'elles apportent rarement les bénéfices promis sans effets secondaires imprévus.

Naviguer la transformation : pragmatisme et préparation

Pour les organisations, cette transformation impose une réévaluation fondamentale de leur stratégie de cybersécurité. La première étape consiste à comprendre précisément ce que leurs solutions actuelles peuvent détecter grâce à l'accès kernel. Cette cartographie des capacités servira de base pour identifier les compensations nécessaires.

La diversification devient plus cruciale que jamais. Maintenir plusieurs solutions de sécurité, tant que l'architecture le permet, offre une redondance précieuse. Investir dans des technologies complémentaires - SIEM avancés, solutions XDR, threat intelligence - permet de créer un maillage de sécurité plus résilient.

La formation des équipes prend une importance nouvelle. Les analystes SOC devront s'adapter à de nouveaux outils, de nouvelles limitations, de nouvelles approches. Le threat hunting, jusqu'ici complément utile, pourrait devenir essentiel pour compenser la perte de détection automatique.

Les architectes sécurité doivent également envisager des alternatives. Pour les workloads critiques, la migration vers Linux pourrait offrir plus de flexibilité, notamment grâce à eBPF qui permet une surveillance kernel sécurisée. Cette alternative n'est pas une solution miracle, mais une option à évaluer sérieusement pour les systèmes les plus sensibles.

Construire la résilience collective

Cette transformation ne peut réussir que si l'ensemble de l'écosystème travaille de concert. Les éditeurs de sécurité doivent partager leurs retours d'expérience, les réussites comme les échecs. Les organisations utilisatrices doivent faire remonter leurs besoins réels, au-delà des discours marketing.

Microsoft porte une responsabilité particulière. L'entreprise doit démontrer que cette transformation vise véritablement l'amélioration de la sécurité collective, pas simplement la consolidation de sa position sur le marché. La transparence sur les capacités réelles des nouvelles API, l'équité dans l'accès aux fonctionnalités avancées, l'ouverture au dialogue avec l'écosystème seront cruciales.

La communauté recherche en cybersécurité doit intensifier ses efforts. De nouvelles approches de détection, adaptées aux contraintes du mode utilisateur, doivent être développées. L'innovation sera la clé pour transformer cette contrainte en opportunité.

Au-delà des acteurs directs, cette transformation nous concerne tous. La cybersécurité n'est pas qu'une question technique. C'est un enjeu de société, de souveraineté, de confiance dans notre infrastructure numérique. Cette transformation Windows nous rappelle que les décisions techniques ont des conséquences qui dépassent largement le cadre de l'IT.

Conclusion : entre CrowdStrike et monopolisation, un chemin étroit

L'évolution proposée par Microsoft représente un changement de paradigme dans la sécurité endpoint Windows. Née de l'incident CrowdStrike qui a paralysé des millions de machines, cette transformation promet stabilité et standardisation. Mais elle soulève aussi des questions fondamentales sur l'équilibre entre sécurité, innovation et concurrence.

Le défi est multiple : technique d'abord, avec la nécessité de maintenir une détection efficace des menaces avancées sans accès kernel ; économique ensuite, avec le risque de concentration du marché autour de Microsoft Defender ; géopolitique enfin, dans un contexte où les cybermenaces n'ont jamais été aussi présentes.

L'histoire jugera si cette transformation aura été un tournant nécessaire ou une erreur stratégique. Entre l'incident CrowdStrike qui justifie le changement et les risques de monopolisation qui se dessinent, le chemin est étroit. Notre responsabilité collective est d'observer, d'alerter et de nous adapter - car au final, c'est bien la sécurité réelle de nos systèmes qui est en jeu, pas les discours qui l'entourent.

Sources et références

Incident CrowdStrike et analyse technique

- CrowdStrike - Channel File 291 Incident Root Cause Analysis - Rapport officiel détaillant l'erreur de comptage des paramètres

- Wikipedia - 2024 CrowdStrike-related IT outages - Vue d'ensemble de l'incident et ses impacts

- Harvard Business Review - What the 2024 CrowdStrike Glitch Can Teach Us About Cyber Risk - Analyse des implications business

Annonces Microsoft et changements d'architecture

- Microsoft Learn - What's new in Windows Server 2025 - Nouvelles fonctionnalités de sécurité

- How-To Geek - Microsoft Is Making Major Changes to Windows Security - Vue d'ensemble des changements kernel

- TechSpot - The Windows kernel is about to receive a security-focused redesign - Détails sur la refonte post-CrowdStrike

- Help Net Security - Microsoft plans to limit security products' access to Windows kernel mode - Private preview juillet 2025

Recherche académique sur le fileless malware

- MDPI - Enhancing Linux System Security: A Kernel-Based Approach to Fileless Malware Detection - Approche CoE pour la détection

- Cybersecurity Journal - An emerging threat Fileless malware: a survey and research challenges - Vue d'ensemble des défis

- ScienceDirect - Fileless malware threats: Recent advances, analysis approach through memory forensics - Techniques de détection avancées

- ScienceDirect - A survey on the evolution of fileless attacks and detection techniques - Évolution historique des attaques

Questions de concurrence et régulation

- The Register - EU gave CrowdStrike keys to Windows kernel, Microsoft claims - Accord UE 2009

- Stratechery - Crashes and Competition - Analyse des implications concurrentielles

- Computer Weekly - Why is CrowdStrike allowed to run in the Windows kernel? - Contexte réglementaire

- Reuters - EU probes Microsoft's security software practices - Enquêtes antitrust en cours

eBPF et alternatives techniques

- eBPF.io - Introduction, Tutorials & Community Resources - Documentation officielle eBPF

- Kodem - Comparing eBPF and Kernel Modules for Application Security - Comparaison détaillée

- Datadog - What is eBPF? How it Works & Use Cases - Vue d'ensemble pratique

- ACM - SafeBPF: Hardware-assisted Defense-in-depth for eBPF Kernel Extensions - Recherche sur la sécurité eBPF

Positions des acteurs du marché

- CrowdStrike - Tech Analysis: CrowdStrike's Kernel Access and Security Architecture - Position officielle de CrowdStrike

- SecurityWeek - Microsoft's Take on Kernel Access and Safe Deployment - Summit de septembre 2024

- BCS - CrowdStrike and kernel-level access: a deep dive - Analyse technique approfondie

Architecture EDR et efficacité comparative

- Apriorit - User Mode and Kernel Mode in Cyber Security Technology Implementation - Comparaison technique

- BeyondTrust - Kernel Versus User Mode? - It's a Question of Security - Perspective sécurité

- Outflank - EDR Internals for macOS and Linux - Architecture EDR multi-plateformes

Initialement publié sur LinkedIn le 2025-06-29