Dans la presse

Trophées de la Cybersécurité 2025 : 7 lauréats distingués

Le jury que j'ai présidé a remis les Trophées de la Cybersécurité à 7 lauréats lors du Tech Show Paris.

Tribunes

De la contrainte réglementaire à l'avantage stratégique : anticiper la loi sur la résilience comme levier d'antifragilité

La loi résilience de septembre 2025 préfigure une rupture conceptuelle. Comment transformer ces futures contraintes en leviers de création de valeur ? Méthode.

Tribunes

Cloud Souverain : L'Europe lance le défi aux acteurs qui en parlent

180 millions d'euros, critères publics, notation détaillée. La Commission européenne lance un appel d'offres qui va révéler l'état réel de l'offre cloud souveraine.

Tribunes

L'IA invisible : Le paradoxe de la cybersécurité moderne

Comités d'éthique pour ChatGPT, confiance aveugle pour l'IA du SOC. Nous utilisons depuis 10 ans des systèmes d'IA en cybersécurité sans appliquer les critères que nous définissons aujourd'hui.

Tribunes

Les contributeurs français à la cybersécurité open source : Une analyse critique (1998-2025)

TestDisk, Frida, Mimikatz : des outils français utilisés mondialement. Cartographie factuelle d'un écosystème entre excellence technique et réalités économiques.

Tribunes

De l'officier de sécurité au RSSI : La France, pionnière paradoxale de la cybersécurité (1945-2025)

Comment la France est passée de l'officier du chiffre au RSSI moderne ? Deuxième volet de l'histoire de la cybersécurité française, entre excellence institutionnelle et paradoxes.

Tribunes

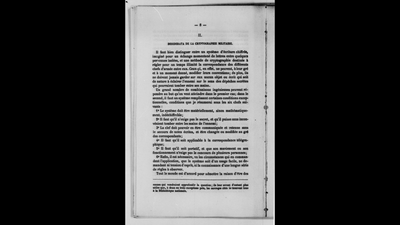

Les pionniers oubliés : Comment la France a inventé la cybersécurité moderne (1883-1945)

Kerckhoffs en 1883, Givierge, Painvin. La France disposait d'institutions cryptographiques 30 ans avant les Anglo-Saxons. Histoire méconnue des fondateurs de la cybersécurité.

Tribunes

Cyber-résilience : quand les données deviennent vivantes

Blinder des périmètres poreux ne suffit plus. L'heure est à l'antifragilité : des données qui se renforcent face aux attaques plutôt que de simplement résister.

Tribunes

L'IA ou l'effondrement du modèle défensif occidental

Identifier, cataloguer, protéger : notre modèle défensif repose sur l'idée que la défense peut rattraper l'attaque. L'IA révèle l'impossibilité mathématique de cette prémisse.

Tribunes

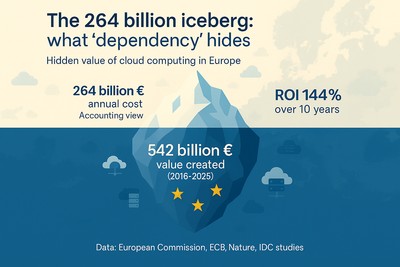

Les 264 milliards de l'iceberg : ce que l'étude Asterès-CIGREF cache sur la 'dépendance' cloud

264 milliards de 'pertes' selon Asterès, 542 milliards de valeur créée selon la Commission européenne. Même sujet, conclusions opposées. Décryptage d'une manipulation méthodologique.

Tribunes

La dépendance européenne : otage d'un système de vulnérabilités qu'elle ne contrôle pas

CVE, NVD, CIS, KEV : l'Europe fonctionne sur des rails américains en cybersécurité. Comment un continent avancé s'est retrouvé dépendant d'infrastructures qu'il ne maîtrise pas ?

Tribunes

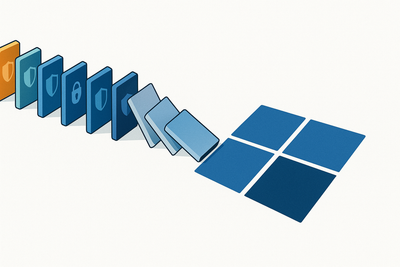

De CrowdStrike à la monopolisation : Comment Microsoft transforme la sécurité Windows

19 juillet 2024 : 8,5 millions d'écrans Windows figés par une mise à jour CrowdStrike. La réponse de Microsoft pourrait redéfinir l'écosystème de sécurité endpoint. Analyse d'une mutation stratégique.

Tribunes

SecNumCloud n'est pas le problème, c'est notre confusion qui l'est

SecNumCloud fait son travail : sécuriser. Lui reprocher de ne pas garantir la souveraineté, c'est confondre deux enjeux distincts. Tribune pour clarifier le débat.

Dans la presse

Conférence : Souveraineté numérique et cybersécurité

Intervenant à la conférence "Comment reconquérir notre indépendance ?", co-organisée par le Pôle d'excellence cyber, l'INASP et la Fédération Française de la Cybersécurité.

Tribunes

Cybersécurité : Et si on arrêtait de complexifier ce qui devrait être simple ?

652 ans : c'est le temps qu'il faudrait à l'ANSSI pour auditer toutes les entités NIS2. Face à cette impossibilité, nous ajoutons des comités et des process. Et si on pensait simple ?

Dans la presse

Président du jury des Trophées de la Cybersécurité 2025

Je préside le jury des Trophées de la Cybersécurité 2025. Remise des prix le 6 novembre au Tech Show Paris.

Tribunes

Les États, architectes cachés du marché noir des vulnérabilités : quand la défense nationale alimente l'insécurité globale

NSA, services chinois, russes : 100 millions de dollars annuels pour acheter des zero-days. Les États financent l'insécurité qu'ils prétendent combattre.

Tribunes

L'affaire Polytechnique : quand l'ambiguïté des "données sensibles" fragilise notre souveraineté numérique

Polytechnique migre vers Microsoft 365. Sous tutelle du ministère des Armées. Au cœur du débat : qu'est-ce qu'une donnée sensible ? L'affaire révèle nos confusions collectives.